Ti affidi ancora agli NGFW legacy? La tua organizzazione è davvero al sicuro come dovrebbe essere? Richiedi una dimostrazione per scoprire come un firewall con base cloud può fornire un livello di sicurezza superiore rispetto a un NGFW.

- Zscaler Experience

Il tuo mondo, in sicurezza

Scopri il potere trasformativo dello zero trust.

Zscaler: una Leader nel Magic Quadrant™ 2024 di Gartner® per il Security Service Edge (SSE)

Scarica il report completo

![Magic Quadrant di Gartner Magic Quadrant di Gartner]()

I fondamenti dello zero trust

-

Cosa si intende per zero trust?

-

Cosa si intende per Security Service Edge (SSE)?

-

Cosa si intende per SASE (Secure Access Service Edge)?

-

Cos'è lo ZTNA (Zero Trust Network Access)?

-

Cosa si intende per Secure Web Gateway (SWG)?

-

Cosa si intende per CASB (Cloud Access Security Broker)?

-

Cos'è una Cloud Native Application Protection Platform (CNAPP)?

-

Risorse sullo zero trust

-

- Prodotti e soluzioni

![TEST TEST]()

Proteggi gli utenti

Offri agli utenti un accesso fluido, sicuro e affidabile alle applicazioni e ai dati..

![TEST TEST]()

Proteggi i carichi di lavoro

Sviluppa ed esegui app cloud sicure, abilita la connettività zero trust al cloud e proteggi i carichi di lavoro dal data center al cloud.

![TEST TEST]()

Proteggi IoT e OT

Fornisci una connettività zero trust ai dispositivi IoT e OT e un accesso remoto sicuro ai sistemi OT.

Prodotti

Trasforma la tua organizzazione con servizi nativi del cloud al 100%

Ambiti di applicazione delle soluzioni

Fai crescere il tuo business con soluzioni zero trust che proteggono e connettono le risorse aziendali

-

Protezione dalle minacce informatiche

-

Protezione dati

-

Zero Trust Networking

-

Analisi dei dati aziendali

-

Alternativa alla VPN

-

SASE Zero Trust

-

Integrazione accelerata durante fusioni e acquisizioni

-

Ottimizza le esperienze digitali

-

SD-WAN zero trust

-

Connettività zero trust sul cloud

-

Lo zero trust per IoT/OT

-

Trova un prodotto o una soluzione

-

Trova un prodotto o una soluzione

-

Integrazioni con i partner

Soluzioni per l'industria e il mercato

-

- Piattaforma

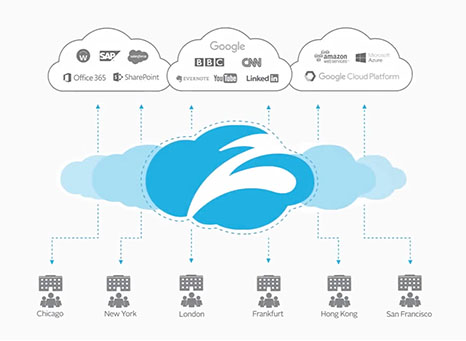

piattaforma zero trust exchange

Scopri lo zero trust di Zscaler, offerto tramite una piattaforma nativa del cloud e basata sul security cloud più grande del mondo.

![TEST TEST]()

Trasformati con un'architettura zero trust

Accelera il tuo percorso di trasformazione

Proteggi gli obiettivi aziendali

Realizza i tuoi progetti di business e IT

- Risorse

Approfondisci le tue conoscenze, entra in contatto con altri professionisti e ricevi assistenza

Esplora gli strumenti e le risorse per accelerare la trasformazione e tutelare la tua organizzazione

![CXO REvolutionaries CXO REvolutionaries]()

Dare voce ai veri innovatori del mondo digitale e dello zero trust

Visita ora

Centro risorse

Non perdere gli ultimi aggiornamenti sulle best practice

Eventi e formazione

Trova programmi, certificazioni ed eventi

Ricerca e servizi di sicurezza

Consulta con facilità le ricerche e gli approfondimenti

Strumenti

Strumenti pensati per te

Community e assistenza

Entra in contatto con altri professionisti e ricevi assistenza

Soluzioni per l'industria e il mercato

Scopri le soluzioni pensate per il tuo settore e il tuo Paese

- Azienda

Scopri come tutto è iniziato e le previsioni per il futuro

Incontra i nostri partner ed esplora gli integratori di sistema e le alleanze tecnologiche

Non perdere gli aggiornamenti sulle ultime novità

Incontra il nostro team di gestione

Esplora le integrazioni con le aziende partner migliori del settore che ti consentiranno di accelerare la trasformazione digitale

Scopri le ultime notizie, le informazioni sulle azioni e i report trimestrali

Scopri il nostro approccio ESG

Unisciti alla nostra missione

Trova tutto ciò di cui hai bisogno per parlare di Zscaler

Scopri di più sui nostri rigorosi standard

Scopri di più sui nostri rigorosi standard