Le vulnerabilità critiche del firewall e della VPN espongono la tua azienda agli attacchi informatici

È ora di un'architettura zero trust.

Approfitta dell'offerta speciale di Zscaler

Le recenti CVE di firewall e VPN ti preoccupano? Zscaler offre una valutazione gratuita della superficie di attacco e consulenza professionale per aiutare le organizzazioni ad abbandonare le architetture legacy in favore dello zero trust.

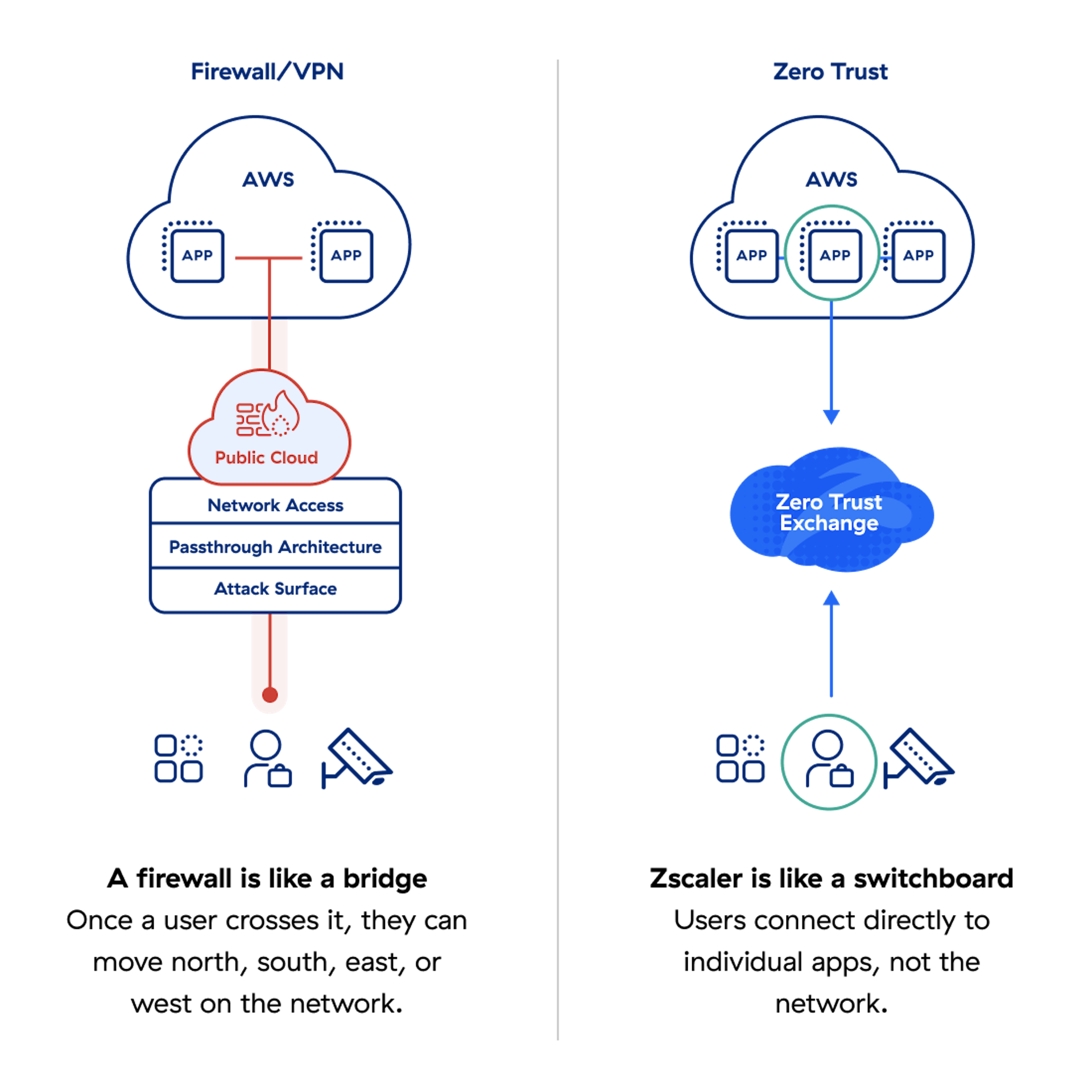

Firewall e VPN creano vulnerabilità e non riescono a fornire lo zero trust. Abbandona i firewall legacy o cloud e le VPN per passare a Zscaler.

- Evita dispositivi o indirizzi IP esposti. Mantieni utenti, filiali e stabilimenti produttivi al sicuro dietro la piattaforma Zero Trust Exchange™ di Zscaler.

- Implementa l'accesso zero trust alle app. Connetti gli utenti direttamente alle applicazioni, non alle reti, ed elimina il movimento laterale delle minacce.

- Approfitta della gestione integrale della superficie di attacco. Ottieni una visione olistica di ciò che è esposto a Internet, delle vulnerabilità e dei punti deboli nel traffico TLS ed SSL.

Costruita sul principio dei privilegi minimi, l'architettura proxy e nativa del cloud di Zscaler consente un'ispezione TLS/SSL completa e su vasta scala ed esegue il brokering delle connessioni tra utenti e applicazioni in base a identità, contesto e policy aziendali.

Firewall e VPN allargano la superficie di attacco ed espongono le risorse.

In un anno già caratterizzato da segnalazioni continue di vulnerabilità zero-day da parte di diversi importanti fornitori di firewall e VPN, l'ultima vulnerabilità di Palo Alto Networks (CVE-2024-3400) con un punteggio CVSS di 10, ci ricorda che se siamo raggiungibili, siamo anche attaccabili. Gli aggressori possono sfruttare queste vulnerabilità per lanciare attacchi sofisticati e spostarsi lateralmente attraverso reti piatte.

Riduce al minimo la superficie di attacco, previene la compromissione, elimina il movimento laterale e blocca la perdita dei dati

Elimina i prodotti indipendenti e non integrati e le complessità, riducendo così il rischio aziendale

Fornisce una protezione dalle minacce basata su IA grazie a 500 bilioni di segnali e oltre 400 miliardi di transazioni al giorno

Fornisce informazioni utili e flussi di lavoro guidati per la risoluzione dei problemi