Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

IscrivitiAvviso di ThreatLabz: gli hacker sfruttano le vulnerabilità delle VPN di Ivanti e nuove minacce 0-day generano rischi critici

Introduzione

Ivanti, una società di gestione e security IT, ha rilasciato un avviso su molteplici vulnerabilità 0-day presenti nei suoi prodotti VPN, che da dicembre 2023 vengono sfruttate da hacker dello stato cinese. La divulgazione iniziale riguardava due CVE (CVE-2023-46805 e CVE-2023 -21887), che consentono a un aggressore in remoto di eseguire exploit di bypass dell'autenticazione e di iniezione di comandi da remoto. Ivanti ha rilasciato una patch che è stata immediatamente aggirata da due ulteriori falle (CVE-2024-21888 e CVE-2024-21893), che consentono a un utente malintenzionato di eseguire exploit di escalation dei privilegi e di falsificazione delle richieste lato server.

La Cybersecurity & Infrastructure Security Agency (CISA) ha rilasciato un avviso iniziale e una direttiva di emergenza (ED-24-01) che stabilisce la scadenza per la mitigazione dei due problemi originari alle 23:59 EST del 22 gennaio 2024. In seguito alla scoperta di due nuove vulnerabilità, e data la mancanza di patch disponibili, la CISA ha emesso una direttiva supplementare a quella di emergenza, che ordina alle agenzie appartenenti al ramo esecutivo delle politiche civili (Federal Civilian Executive Branch, FCEB) di disconnettere dalle proprie reti tutte le istanze delle soluzioni Ivanti Connect Secure (ICS) e Ivanti Policy Sicure (IPS) entro e non oltre le 23:59 EST del 2 febbraio 2024.

Raccomandazioni

Per le vulnerabilità CVE-2023-46805 e CVE-2023-21887

- Applicare la patch: Ivanti ha rilasciato una patch per risolvere le due vulnerabilità iniziali. Si consiglia agli utenti di applicare tempestivamente questa patch per proteggere i propri sistemi.

- Ripristinare le impostazioni di fabbrica prima della patch: Ivanti consiglia agli utenti di eseguire un ripristino alle impostazioni di fabbrica del proprio dispositivo prima di applicare la patch. Questa misura precauzionale ha l'obiettivo di impedire ai potenziali aggressori di acquisire persistenza nell'ambiente.

Per le vulnerabilità CVE-2023-21888 e CVE-2023-21893

- Direttiva supplementare della CISA (ED-24-01): la CISA ha ordinato alle agenzie federali di disconnettere tutte le istanze delle soluzioni Ivanti Connect Secure e Ivanti Policy Secure dalle proprie reti. Sebbene le linee guida delle CISA impongano questa misura alle agenzie FCEB, l'ente estende tale raccomandazione a tutte le organizzazioni e consiglia loro di seguire i passaggi indicati.

- Applicare le patch non appena diventano disponibili seguendo le indicazioni consigliate.

Per tutti i problemi scoperti

- Dare la priorità alla segmentazione di tutti i sistemi potenzialmente colpiti dalle risorse aziendali, per ridurre il raggio di propagazione del danno.

- Avviare un'attività continua di ricerca delle minacce per tutti i dispositivi connessi da e verso i prodotti di Ivanti interessati.

- Monitorare i servizi di gestione delle identità e le anomalie nell'autenticazione.

- Verificare attivamente gli account con privilegi creati o aggiornati di recente.

- Aggiornare i certificati, le chiavi e le password per tutti i sistemi e le applicazioni connessi o esposti.

Attribuzione

Si ritiene che l'UTA0178, il gruppo cinese di hacker sostenuto dal governo per lo spionaggio, sia responsabile dello sfruttamento delle vulnerabilità nelle VPN ICS. Allo stesso gruppo sono stati attribuiti gli attacchi che hanno avuto luogo nelle Filippine e che hanno visto l'impiego delle famiglie di malware MISTCLOAK, BLUEHAZE e DARKDEW.

Come funziona

Per ottenere l'accesso alle apparecchiature VPN ICS, è stato osservato che gli aggressori hanno sfruttato due vulnerabilità, la CVE-2023-46805 (una vulnerabilità di bypass dell'autenticazione con un punteggio CVSS di 8,2) e la CVE-2024-21887 (una vulnerabilità di iniezione dei comandi riscontrata in più componenti web con un punteggio CVSS di 9,1). Le prime attività sono avvenute già il 3 dicembre 2023. Gli aggressori hanno sfruttato prevalentemente le risorse presenti nell'ambiente, ma sono stati distribuiti anche alcuni strumenti.

Gli strumenti utilizzati dagli aggressori sono stati:

- Il tunneler PySoxy e BusyBox per abilitare l'attività post-sfruttamento

- ZIPLINE Passive Backdoor

- THINSPOOL Dropper

- LIGHTWIRE

- Le web shell WIREFIRE, BUSHWALK e CHAINLINE

- WARPWIRE

Catena dell'attacco

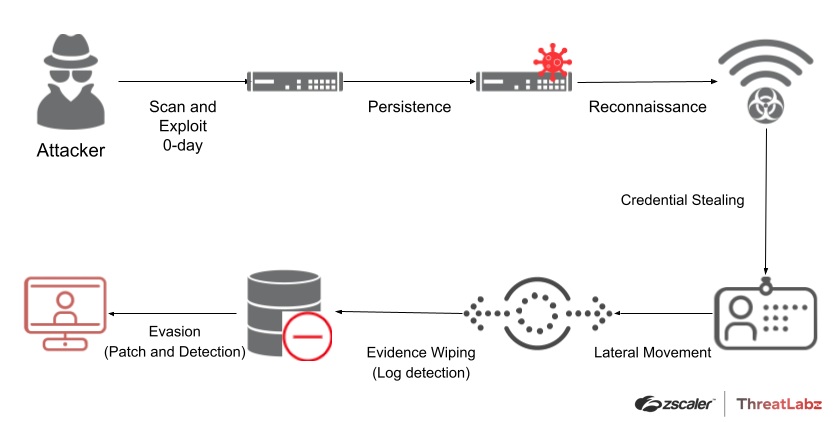

Figura 1: schema raffigurante la catena dell'attacco

Possibile esecuzione

- Sfruttamento iniziale: gli aggressori hanno eseguito scansioni di massa alla ricerca di dispositivi vulnerabili, vagliando la possibilità di automatizzare lo sfruttamento.

- Persistenza: dopo l'esito positivo dello sfruttamento, gli aggressori hanno installato diverse varianti di web shell sui dispositivi presi di mira. Dopo aver ottenuto un punto di ingresso, sono riusciti a rubare i dati di configurazione, modificare i file esistenti, scaricare file in remoto e invertire il tunneling dai dispositivi. Inoltre, hanno creato backdoor nei file di configurazione e hanno distribuito strumenti aggiuntivi.

- Ricognizione: è stata quindi eseguita una ricognizione dei sistemi interni e delle applicazioni tramite connessioni proxy.

- Furto di credenziali: è stato iniettato un malware personalizzato basato su JavaScript, chiamato WARPWIRE, in una pagina di accesso utilizzata dagli utenti, al fine di acquisire ed esfiltrare le credenziali in testo in chiaro.

- Movimento laterale: hanno utilizzato il movimento laterale impiegando le credenziali compromesse per connettersi ai sistemi interni tramite RDP, SMB e SSH.

- Cancellazione delle prove: dopo aver distribuito i payload, gli aggressori sono stati in grado di cancellare i log e persino di ripristinare il sistema allo stato iniziale.

- Elusione (patch e rilevamento): in alcuni casi, gli aggressori sono riusciti a modificare lo strumento di controllo dell'integrità (ICT) per disabilitarlo e impedirgli di segnalare eventuali modifiche o aggiunte al sistema per eludere il rilevamento. Lo strumento ZIPLINE utilizzato dagli hacker è in grado di aggirare il rilevamento dell'ICT, aggiungendosi alla exclusion_list (lista di elementi esclusi) utilizzata dall'ICT. Inoltre, non appena gli attacchi sono stati scoperti e resi pubblici, gli aggressori si sono adattati rapidamente, modificando gli strumenti per eludere il rilevamento. Di conseguenza, negli attacchi più recenti si osservano nuove varianti dell'attacco iniziale.

Cosa può fare Zscaler

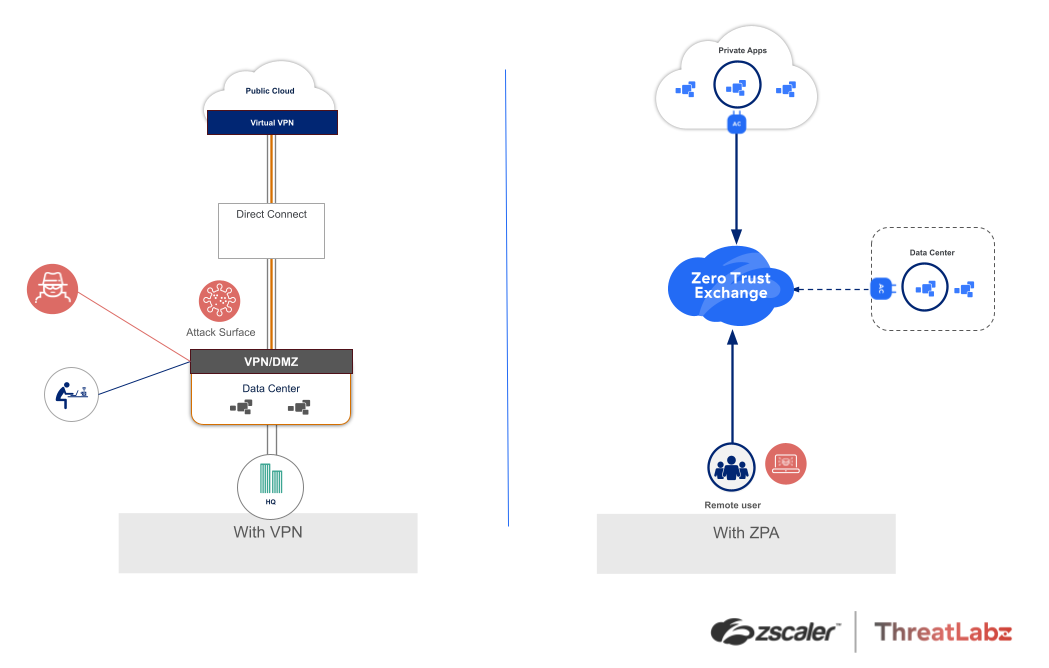

La soluzione ZTNA (Zero Trust Network Access) nativa del cloud di Zscaler offre agli utenti un accesso rapido e sicuro alle app private, per tutti i tipi di utenti e da qualsiasi luogo. Riduci la superficie di attacco e il rischio di subire il movimento laterale delle minacce: non dovrai più preoccuparti che gli indirizzi IP di accesso remoto siano esposti a Internet e potrai usufruire di connessioni sempre protette dall'interno verso l'esterno. Inoltre, distribuire e applicare policy di sicurezza uniformi, sia nel campus che per gli utenti in remoto, sarà molto più semplice.

Zscaler Private Access™ (ZPA) consente alle organizzazioni di proteggere l'accesso privato alle app da qualsiasi luogo. Connetti gli utenti alle app e mai alla rete grazie alla segmentazione da utente ad app basata sull'IA. Previeni il movimento laterale delle minacce con connessioni inside-out, ossia dall'interno verso l'esterno.

- Implementa una protezione completa dei dati e dalle minacce informatiche per le app private, con funzionalità integrate di protezione delle applicazioni, deception e protezione dei dati.

Figura 2: le vulnerabilità delle VPN aprono le porte alle minacce informatiche; proteggiti da questi rischi con un'architettura zero trust.

Lo zero trust è un'architettura radicalmente diversa da quelle basate sui firewall e sulle VPN. La sicurezza viene fornita come servizio dal cloud e all'edge, senza il backhauling del traffico verso complessi stack di dispositivi (sia hardware che virtuali). Fornisce una connettività sicura any-to-any in modalità uno a uno, ad esempio connettendo gli utenti direttamente alle applicazioni. Nessuna entità viene mai collocata sulla rete, ed è sempre applicato il principio dell'accesso a privilegi minimi. In altre parole, con lo zero trust la sicurezza e la connettività vengono separate efficacemente dalla rete, ed è quindi possibile aggirare le limitazioni degli approcci basati sul perimetro. Architettura zero trust:

- Riduce al minimo la superficie di attacco, eliminando firewall, VPN e indirizzi IP pubblici, non consentendo le connessioni in entrata e nascondendo le app dietro un cloud zero trust.

- Blocca le compromissioni, sfruttando la potenza del cloud per ispezionare tutto il traffico su larga scala, incluso quello cifrato, per applicare le policy e bloccare le minacce in tempo reale.

- Previene il movimento laterale delle minacce, collegando le entità alle singole risorse IT invece di estendere l'accesso all'intera rete.

- Blocca la perdita dei dati, applicando policy su tutti i potenziali percorsi di fuga dei dati (incluso il traffico cifrato), proteggendo i dati in movimento, quelli inattivi e quelli in uso.

Inoltre, l'architettura zero trust consente di superare innumerevoli altri problemi legati ai firewall, alle VPN e alle architetture basate sul perimetro, consentendo di migliorare l'esperienza utente, diminuire la complessità operativa, far risparmiare denaro all'organizzazione e molto altro.

Per proteggersi da questo tipo di attacchi, Zscaler ThreatLabz consiglia ai nostri clienti di implementare le seguenti funzionalità:

- Proteggere le applicazioni più importanti limitando il movimento laterale con Zscaler Private Access, che consente di stabilire policy di segmentazione da utente ad app basate sui principi dell'accesso a privilegi minimi, anche per i dipendenti e i collaboratori terzi.

- Limitare l'impatto di una potenziale compromissione impedendo il movimento laterale, con la microsegmentazione basata sull'identità.

- Prevenire lo sfruttamento delle applicazioni private da parte degli utenti compromessi, grazie all'ispezione completa inline del traffico delle app private con Zscaler Private Access.

- Utilizzare Advanced Cloud Sandbox per impedire la distribuzione dei malware sconosciuti nei payload di seconda fase.

- Rilevare e fermare gli aggressori che tentano di muoversi lateralmente o di accrescere i propri privilegi, attirandoli con server, applicazioni, directory e account utente esca con Zscaler Deception.

- Identificare e bloccare le attività dannose provenienti dai sistemi compromessi, instradando tutto il traffico dei server tramite Zscaler Internet Access.

- Limitare il traffico delle infrastrutture critiche a un elenco "consentito" di destinazioni ritenute attendibili.

- Ispezionare tutto il traffico SSL/TLS, anche se proviene da fonti attendibili.

- Attivare Advanced Threat Protection per bloccare tutti i domini noti di comando e controllo.

- Estendere la protezione di comando e controllo a tutte le porte e i protocolli con Advanced Cloud Firewall, che include anche i sistemi e le destinazioni di C&C emergenti.

Best practice

Seguire le direttive della CISA

L'ottemperanza tempestiva alla Direttiva di emergenza della CISA sulle vulnerabilità di Ivanti è di fondamentale importanza per ridurre al minimo l'impatto di queste falle nella sicurezza.

Implementare un'architettura zero trust

Le aziende devono ripensare gli approcci tradizionali alla sicurezza sostituendo i dispositivi vulnerabili come le VPN e i firewall. Implementare una vera architettura zero trust, potenziata da modelli basati sull'IA e l'ML per bloccare e isolare il traffico dannoso e le minacce, è un passaggio critico e indispensabile. Inoltre, è necessario dare priorità alla segmentazione da utente ad applicazione, in modo che queste entità non vengano collocate sulla stessa rete. Ciò consente di evitare efficacemente il movimento laterale e di impedire agli aggressori di raggiungere le applicazioni più importanti.

Misure proattive per tutelare l'ambiente aziendale

Alla luce delle recenti vulnerabilità che interessano Ivanti, è imperativo adottare le seguenti best practice per rafforzare l'organizzazione contro potenziali azioni di attacco.

- Riduci al minimo la superficie di attacco: le app (e le VPN vulnerabili) devono essere rese invisibili a Internet e impossibili da compromettere, per assicurarsi che gli aggressori non possano ottenere l'accesso.

- Previeni la compromissione iniziale: è necessario ispezionare tutto il traffico inline per bloccare in automatico gli attacchi 0-day, i malware o le altre minacce sofisticate.

- Implementa l'accesso a privilegi minimi: limitare le autorizzazioni di utenti, traffico, sistemi e applicazioni utilizzando l'identità e il contesto per garantire che solo gli utenti autorizzati possano accedere a date risorse.

- Blocca l'accesso non autorizzato: utilizza una rigorosa autenticazione a più fattori (MFA) per convalidare le richieste di accesso degli utenti.

- Elimina il movimento laterale: collega gli utenti direttamente alle app, non alla rete, e limita il raggio di azione di un potenziale incidente.

- Blocca gli utenti compromessi e le minacce interne: abilita l'ispezione e il monitoraggio inline per rilevare gli utenti compromessi con accesso alla rete, alle applicazioni private e ai dati.

- Blocca la perdita dei dati: ispeziona i dati in movimento e quelli inattivi per fermare il furto attivo dei dati durante un attacco.

- Distribuisci misure di difesa attiva: impiega la tecnologia di deception con esche e ricerca quotidiana delle minacce per sventare e bloccare gli attacchi in tempo reale.

- Promuovi una cultura della sicurezza: molte violazioni iniziano con la compromissione di un singolo account utente tramite un attacco di phishing. Dare priorità alla formazione periodica per accrescere la consapevolezza correlata alla sicurezza informatica può aiutare a ridurre questo rischio e a proteggere i dipendenti dalle compromissioni.

- Testa il profilo di sicurezza: ottieni valutazioni periodiche indipendenti sui rischi e supporta le attività del purple team per identificare e colmare le lacune nel programma di sicurezza. È importante richiedere che i fornitori di servizi e i partner per la tecnologia facciano lo stesso e condividano i risultati di questi report con i team responsabili della sicurezza dell'azienda.

Conclusione

In conclusione, i prodotti VPN di Ivanti sono suscettibili a gravi minacce alla sicurezza, a causa di molteplici vulnerabilità 0-day che vengono sfruttate da hacker sostenuti da stati nazionali. La divulgazione iniziale ha rivelato CVE critiche che consentono l'accesso non autorizzato e l'immissione di comandi da remoto. Dopo il rilascio della patch di Ivanti, gli aggressori hanno rapidamente sfruttato due ulteriori falle per l'escalation dei privilegi.

La CISA ha risposto con una direttiva consultiva e di emergenza, fissando alcune scadenze per mitigare i problemi originari. Con la scoperta di nuove vulnerabilità, e data l'assenza di patch, la CISA ha emesso una direttiva supplementare, imponendo alle agenzie federali di disconnettere le soluzioni Ivanti ICS e IPS dalle reti entro le 23:59 EST del 2 febbraio 2024.

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.