Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

IscrivitiEsplorare gli attacchi criptati in mezzo alla rivoluzione dell'IA

Introduzione

I ricercatori di Zscaler ThreatLabz hanno analizzato 29,8 miliardi di minacce bloccate nascoste nel traffico cifrato per il periodo che va da ottobre del 2022 a settembre del 2023 all'interno del cloud Zscaler. I risultati sono stati pubblicati nel Report del 2023 di Zscaler ThreatLabz "Ultimi dati sugli attacchi cifrati". Oltre alle minacce bloccate, questo report sfrutta le informazioni ottenute grazie a 500 bilioni di segnali giornalieri e 360 miliardi di transazioni giornaliere provenienti da Zscaler Zero Trust Exchange™. In questo articolo di blog, analizzeremo i principali risultati evidenziati dallo studio.

Attacchi criptati

Secondo il Rapporto sulla trasparenza di Google1, il traffico cifrato ha registrato un aumento significativo nell'ultimo decennio, fino a raggiungere oggi il 95% del traffico globale rispetto al 48% del dicembre 2013. Non sorprende che questo tipo di traffico, un tempo considerato la scelta sicura per le attività online, ora ospita anche la maggior parte delle minacce informatiche, come malware, truffe di phishing e dati rubati.

L'85,9% degli attacchi è cifrato

Quasi l'86% degli attacchi utilizza canali cifrati nelle varie fasi della kill chain. Dalle fasi iniziali del phishing e della distribuzione di malware, alle sottigliezze delle attività di comando e controllo e all'esfiltrazione dei dati, i criminali informatici sfruttano la crittografia per mascherare le loro attività. Per contrastare questo problema, Zscaler consiglia alle organizzazioni di ispezionare in modo proattivo tutto il traffico cifrato al fine di rilevare, decifrare e bloccare questi attacchi.

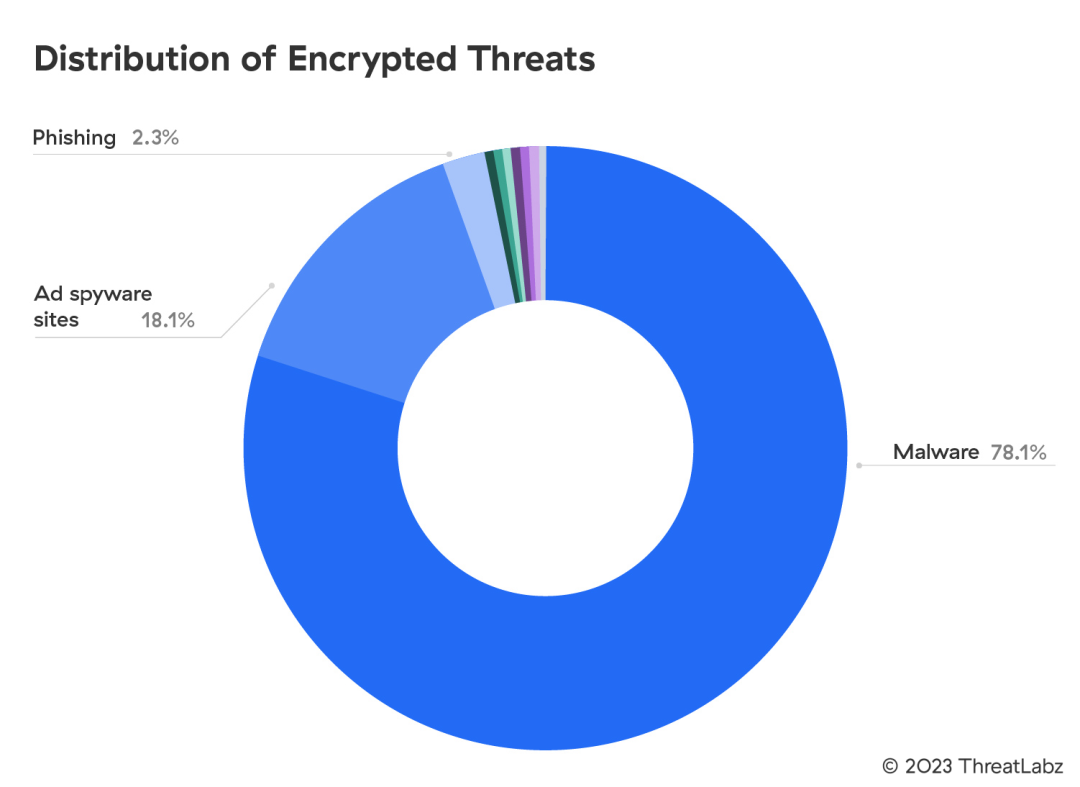

Il 78,1% delle minacce cifrate è costituito da malware

I criminali informatici nascondono diversi tipi di minacce nel traffico cifrato. Tuttavia, sono i malware a predominare, rappresentando il 78,1% degli attacchi cifrati bloccati dal cloud Zscaler, con script dannosi, payload, contenuti web, siti web e allegati e-mail.

Figura 1: distribuzione delle minacce cifrate

L'aumento di malware cifrati bloccati evidenzia la tendenza secondo cui questi autori di minacce cercano di stabilire un punto di appoggio iniziale nell'ambiente delle vittime, eludendo le tecnologie di rilevamento legacy che spesso hanno difficoltà a ispezionare il traffico TLS su larga scala.

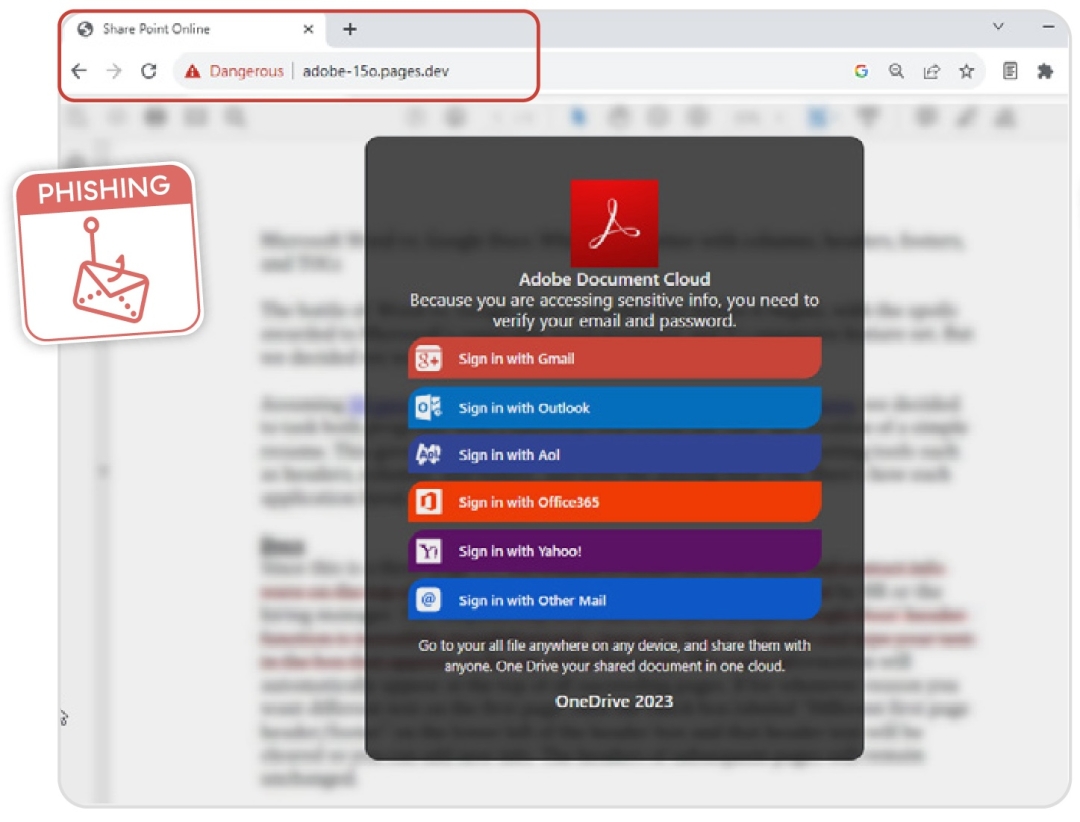

Il phishing è incrementato del 13,7%

La crescita osservata negli attacchi di phishing è probabilmente alimentata dalla disponibilità di strumenti di intelligenza artificiale e di servizi di phishing già pronti da usare di tipo "plug-and-play" (noti anche come Phishing as a Service), che rendono molto più semplice l'esecuzione di campagne di phishing.

I cinque marchi più colpiti dal phishing sono:

- Microsoft

- OneDrive

- SharePoint

- Adobe

- Amazon

Figura 2: campagna di phishing a tema Adobe

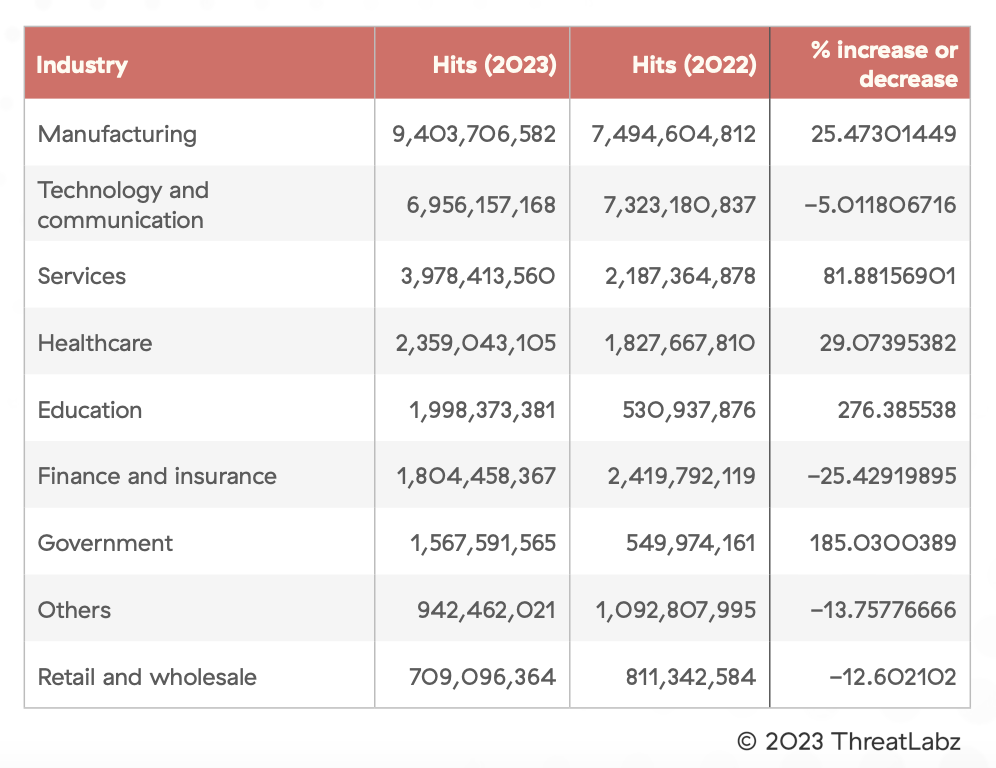

Il settore manifatturiero rimane il più colpito

Il settore manifatturiero rimane il più colpito, avendo subito il 31,6% degli attacchi cifrati.

Figura 3: una tabella che mostra le tendenze degli attacchi cifrati per settore

Gli operatori del settore manifatturiero hanno registrato inoltre il numero più elevato di transazioni IA/ML rispetto a qualsiasi altro settore, con oltre 2,1 miliardi transazioni relative a IA ed ML. Con la diffusione, in questo settore, di fabbriche intelligenti e Internet delle cose (IoT), la superficie di attacco si estende ed espone le aziende a maggiori rischi per la sicurezza, creando ulteriori punti di ingresso che i criminali informatici possono sfruttare per interrompere la produzione e le catene di approvvigionamento. Sui dispositivi connessi in uso nel settore, l'uso di popolari applicazioni di intelligenza artificiale generativa, come ChatGPT, incrementa il rischio di subire fughe dei dati sensibili sui canali cifrati.

Zscaler protegge le organizzazioni dagli attacchi cifrati su larga scala

Il risultato più importante di questo report è il seguente: senza l'ispezione dei canali cifrati, è impossibile rilevare eventuali perdite di dati o infiltrazioni di minacce avanzate nell'ambiente. Per aiutare i nostri clienti a essere sempre al sicuro, Zscaler ha bloccato quasi 30 miliardi di minacce sui canali cifrati nel corso del 2023: un incremento del 24,3%, rispetto ai 24 miliardi del 2022.

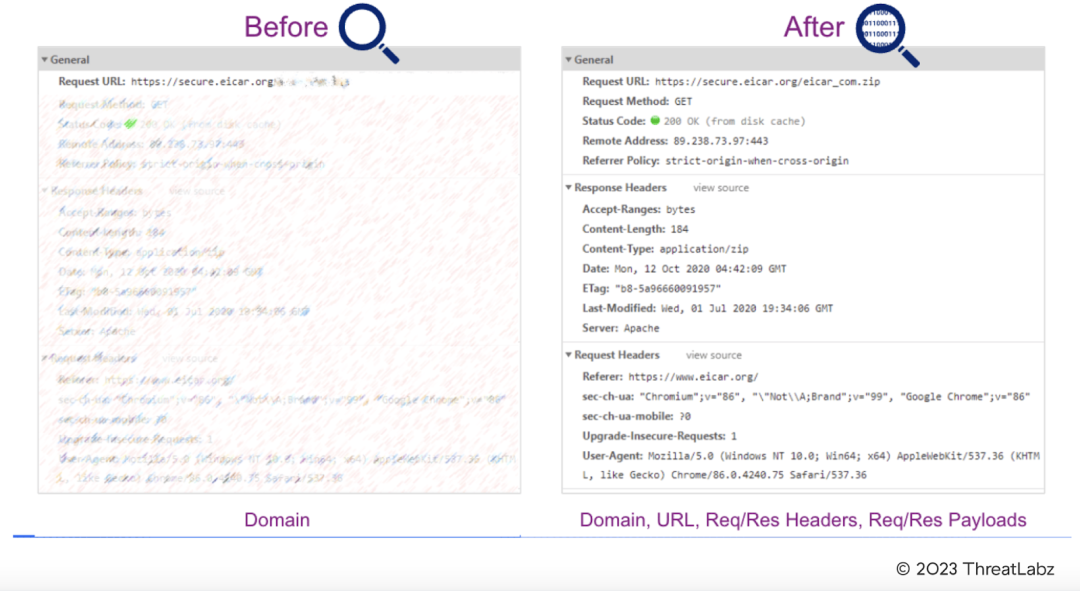

Attualmente, la maggior parte degli attacchi sfrutta la crittografia SSL o TLS, che richiede molte risorse per essere ispezionata su larga scala. Per un'ispezione ottimale, è necessaria un'architettura proxy nativa del cloud. Sebbene i firewall legacy supportino il filtraggio dei pacchetti e l'ispezione stateful, le limitazioni delle risorse li rendono poco adatti a questo compito. Ecco perché è fondamentale che le organizzazioni implementino architetture native del cloud in grado di ispezionare completamente il traffico cifrato, in linea con i principi dello zero trust.

Figura 4: l'ispezione TLS fornisce la massima visibilità per bloccare le minacce avanzate

In che modo Zscaler aiuta a mitigare gli attacchi cifrati

Deepen Desai, Chief Security Officer di Zscaler, afferma:

"Sebbene il 95% del traffico web sia cifrato con HTTPS, vediamo che la grande maggioranza delle minacce viene attualmente trasmessa tramite i canali cifrati. Di conseguenza, tutto il traffico cifrato con SSL/TLS che non viene sottoposto all'ispezione inline per la protezione dalle minacce, può rappresentare un rischio molto significativo per le organizzazioni globali".

Desai consiglia le seguenti soluzioni per far sì che le organizzazioni siano sempre protette dagli attacchi cifrati:

- Zero Trust Network Access (ZTNA): per interrompere tutte le fasi della catena di attacco, massimizzando così la possibilità di fermare gli attacchi anche quando gli aggressori riescono a eludere alcuni controlli di sicurezza. Consiglio di sostituire le apparecchiature vulnerabili, come le VPN e i firewall, con un approccio ZTNA per ispezionare e scansionare integralmente il traffico SSL/TLS.

- Zscaler Private Access (ZPA): per implementare una sicurezza uniforme sfruttando una segmentazione di livello avanzato, collegando quindi gli utenti alle applicazioni, non all'intera rete. ZPA è una soluzione progettata per fornire agli utenti un accesso sicuro e diretto ad applicazioni specifiche, garantendo che il traffico di rete sia segmentato e che gli utenti non abbiano accesso all'intera rete.

- Zscaler Cloud Data Loss Prevention (DLP): per integrare Zscaler Cloud DLP e prevenire la perdita di dati inline, grazie a un'ispezione TLS completa che consente di evitare la fuga di dati sensibili.

Le best practice per mitigare gli attacchi cifrati

Ogni strategia di sicurezza informatica dovrebbe includere controlli per ciascuna di queste fasi:

- Riduzione della superficie di attacco, in modo da rendere le app interne invisibili su Internet.

- Prevenzione delle compromissioni, utilizzando un'architettura proxy nativa del cloud per ispezionare tutto il traffico inline e su larga scala con policy di sicurezza uniformi.

- Blocco del movimento laterale, collegando gli utenti direttamente alle applicazioni (anziché alla rete), per ridurre la superficie di attacco e contenere le minacce utilizzando la deception e la segmentazione dei workload.

- Blocco della perdita di dati, controllando tutto il traffico diretto a Internet, inclusi i canali cifrati, per prevenire il furto di dati.

Se stai cercando di ridurre al minimo il rischio che la tua organizzazione subisca attacchi cifrati, nella tua strategia dovresti considerare questi consigli:

- Utilizza un'architettura nativa del cloud e basata su proxy per decifrare, rilevare e prevenire le minacce in tutto il traffico cifrato e su larga scala.

- Impiega una sandbox basata sull'IA per mettere in quarantena gli attacchi sconosciuti e bloccare i malware da paziente zero.

- Ispeziona tutto il traffico, in ogni momento, indipendentemente dal fatto che un utente sia a casa, presso la sede centrale o in viaggio, e assicurati che tutti siano protetti in modo uniforme dalle minacce cifrate.

- Una soluzione zero trust efficace interrompe tutte le connessioni, per consentire a un'architettura proxy inline di ispezionare tutto il traffico in tempo reale, incluso quello cifrato, prima che raggiunga la relativa destinazione, in modo da prevenire gli attacchi ransomware, i malware e molto altro.

- Proteggi i dati utilizzando policy granulari basate sul contesto, verificando le richieste di accesso e i diritti in base al contesto.

- Elimina la superficie di attacco collegando gli utenti direttamente alle app e alle risorse di cui hanno bisogno, mai alle reti.

Le best practice per proteggere le interazioni con IA ed ML

Considerando il rapido progresso e l'adozione diffusa delle applicazioni basate sull'IA, è fondamentale stabilire e seguire le best practice per garantire un uso responsabile e sicuro di queste tecnologie trasformative.

- Le organizzazioni devono adattare in modo proattivo le proprie policy per l'utilizzo e la sicurezza dell'IA, in modo da rimanere al passo con potenziali rischi e sfide.

- È importante implementare l'ispezione TLS per le applicazioni chatbot pubbliche di IA, come ChatGPT, utilizzando policy di DLP granulari per prevenire la fuga di dati sensibili.

- È necessario garantire che l'uso degli strumenti di IA sia conforme a tutte le leggi e gli standard etici pertinenti, tra cui le norme sulla protezione dei dati e le leggi sulla privacy.

- Bisogna definire in modo chiaro la responsabilità relativa allo sviluppo e all'implementazione degli strumenti di IA, definendo i ruoli e le responsabilità all'interno dell'organizzazione per supervisionare i progetti.

- Lo sviluppo e l'integrazione degli strumenti di intelligenza artificiale dovrebbero seguire un Framework sicuro del ciclo di vita del prodotto (SPLC) per garantire il massimo livello di sicurezza.

Scopri di più

Scarica la tua copia completa del report del 2023 di Zscaler ThreatLabz "Ultimi dati sugli attacchi cifrati" per scoprire ulteriori approfondimenti e consigli su come gestire questi tipi di attacchi.

1. https://transparencyreport.google.com/https/overview?hl=en

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.