ITDR

Zscaler Identity Threat Detection & Response

Mitiga il rischio di subire attacchi basati sull'identità grazie a visibilità continua, monitoraggio del rischio e rilevamento delle minacce

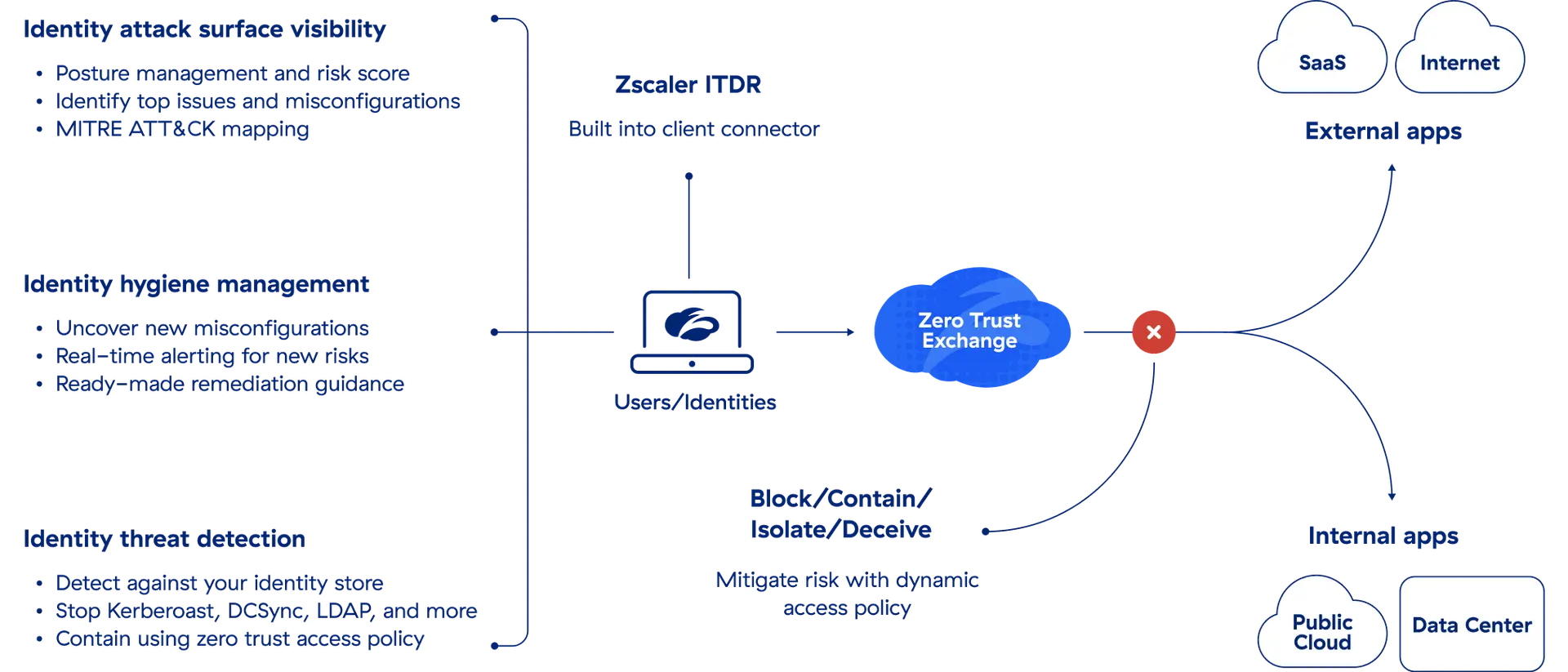

Proteggi gli utenti grazie a una visibilità continua sugli errori di configurazione dell'identità e sulle autorizzazioni a rischio. Rileva e blocca gli attacchi basati sull'identità, come il furto di credenziali, l'elusione dell'autenticazione a più fattori e l'escalation dei privilegi.

L'identità è la nuova superficie di attacco

Con la rapida adozione dello zero trust, gli aggressori prendono di mira utenti e identità per guadagnare punti di ingresso, quindi utilizzano l'accesso che riescono a ottenere per incrementare i privilegi e muoversi lateralmente.

Zscaler ITDR™ rafforza il tuo profilo zero trust mitigando il rischio di compromissione degli utenti e di sfruttamento dei privilegi

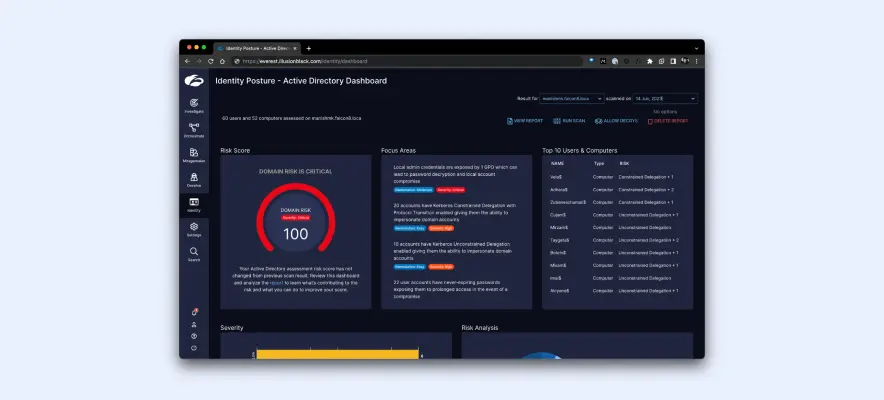

Scopri come, dove e perché la tua organizzazione risulta vulnerabile. Una valutazione della sicurezza dell'identità genera un punteggio di rischio che consente di quantificare e monitorare il profilo di sicurezza della superficie di attacco dell'identità.

Scopri fattori di rischio come l'esposizione delle password GPP, la delega senza restrizioni e le password obsolete, che aprono nuovi percorsi di attacco e consentono agli aggressori di avere la meglio.

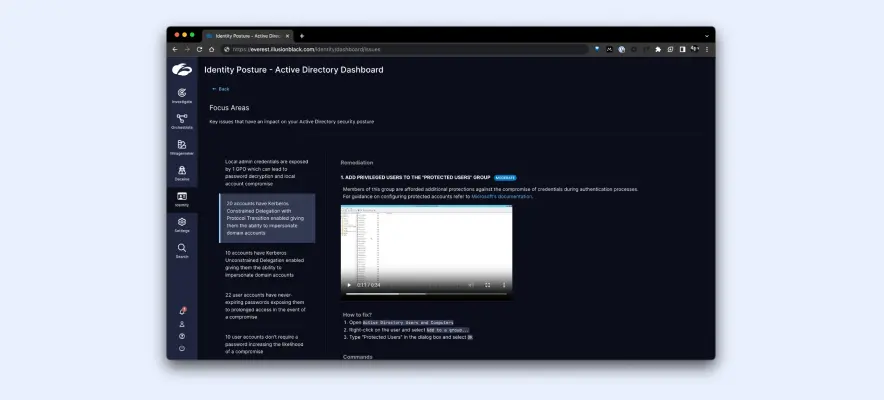

Analizza il problema, il suo impatto e chi ne è colpito. Costruisci una solida igiene digitale per l'identità con una guida dettagliata alla correzione attraverso video tutorial, script e comandi.

I sistemi di identità sono in costante evoluzione perché la configurazione e le autorizzazioni cambiano spesso. Ricevi segnalazioni quando vengono effettuate modifiche alle configurazioni che introducono nuovi rischi.

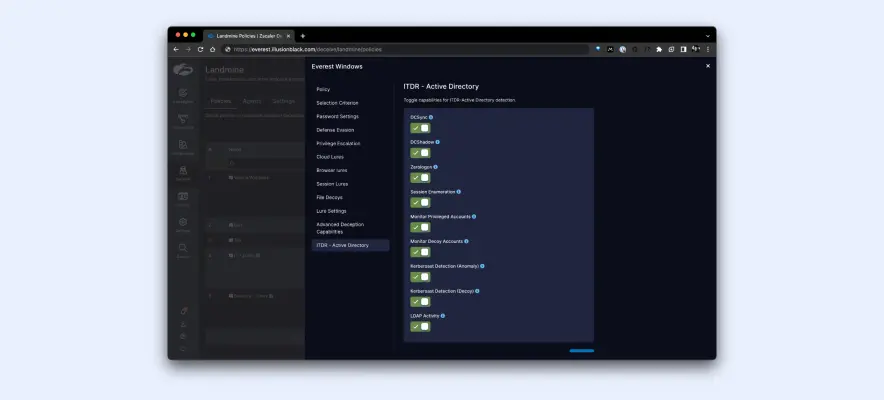

Non tutti gli errori di configurazione possono essere corretti. In caso di compromissione, rileva e blocca attacchi come DCSync, DCShadow, kerberoasting e molti altri.

Sfrutta le integrazioni con ZPA, SIEM e i principali strumenti EDR per arginare in tempo reale gli attacchi all'identità, oppure utilizza gli avvisi nel flusso di lavoro del SOC.

Cosa è incluso

Configurazione in 5 minuti e prima valutazione in 30 minuti

Configura una valutazione da un computer connesso al dominio su cui è installato Zscaler Client Connector

Attiva i rilevatori di attacco all'identità su tutti gli endpoint

Correggi gli errori di configurazione rilevati durante la valutazione delle identità

Continua a monitorare i nuovi errori di configurazione in tempo reale

Protezione completa dell'identità, un vettore di attacco sempre più sfruttato

- Punteggio di rischio unificato per valutare e monitorare il profilo di sicurezza dell'identità

- Visione in tempo reale dei principali problemi legati all'identità e degli utenti/host più a rischio

- Mappatura MITRE ATT&CK per la visibilità sui punti ciechi nella sicurezza

- Identificazione di nuove vulnerabilità ed errori di configurazione appena emergono

- Segnalazione in tempo reale dei nuovi rischi introdotti nell'archivio di identità

- Procedure guidate, comandi e script pronti all'uso per l'attività di correzione

- Rilevamento degli attacchi indirizzati all'archivio di identità

- Prevenzione degli attacchi Kerberoast, DCSync e di enumerazione al protocollo LDAP

- Contenimento integrato con policy di accesso zero trust

Scopri il potere di Zscaler Zero Trust Exchange

Una piattaforma cloud completa che elimina i numerosi prodotti non integrati e riduce i costi operativi.

01 Protezione dalle minacce informatiche

Approccio olistico alla protezione di utenti, carichi di lavoro e dispositivi

02 Protezione dati

Ispezione TLS/SSL completa su scala per una protezione integrale dei dati in tutta la piattaforma SSE

03 Connettività zero trust

Connessione alle app, non alle reti, per impedire il movimento laterale con lo ZTNA

04 Gestione dell'esperienza digitale

Rilevamento e risoluzione dei problemi relativi alle prestazioni

Fai il prossimo passo

Contattaci oggi stesso per ricevere una valutazione gratuita dell'identità.

Il report includerà

1. Visibilità sugli errori di configurazione e sulle vulnerabilità di Active Directory che gli aggressori sfruttano per incrementare i privilegi e muoversi lateralmente.

2. Procedure guidate, video, comandi e script di correzione utilizzabili dal tuo team per risolvere gli errori di configurazione e ridurre i rischi.