Blocca i ransomware

L'approccio zero trust è la strategia di prevenzione dai ransomware più efficace al mondo

Gli attacchi ransomware fanno sempre più notizia. I criminali informatici lanciano attacchi sempre più sofisticati, le cifre dei riscatti continuano a lievitare e nessun settore può considerarsi al sicuro. Il panorama dei ransomware è in continua evoluzione, e per riuscire a proteggere i file e i dati importanti è necessario adottare un approccio più efficace; ecco perché i difensori sono alla ricerca di nuove soluzioni.

Gli attacchi ransomware richiedono difese proattive

Zscaler offre una protezione contro i ransomware in grado di interrompere ogni fase del ciclo di vita dell'attacco con modalità che gli antivirus e gli altri strumenti di sicurezza legacy non sono in grado di attuare.

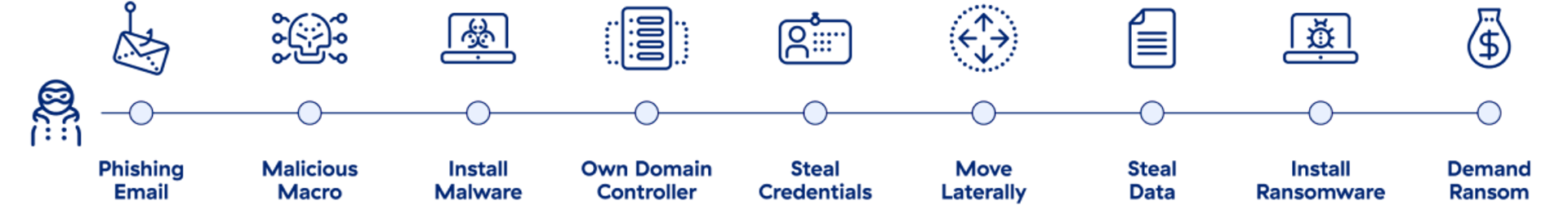

Ciclo di vita degli attacchi ransomware

Gli aggressori informatici di oggi utilizzano tattiche molto sofisticate per aggirare gli strumenti tradizionali di rilevamento dei ransomware e nascondersi nel traffico attendibile e cifrato. Si muovono attraverso la rete e rubano i dati, minacciando di pubblicarli se le vittime non pagano. Una volta ottenuto ciò di cui hanno bisogno, eseguono il ransomware, che cifra i dati e lascia l'azienda in preda al caos.

Le architetture di sicurezza legacy non riescono a fermare i ransomware

"Le funzionalità dei firewall di nuova generazione e le soluzioni di sicurezza non integrate introducono punti ciechi, complessità e costi elevati, generando rischi molto significativi. Adottando questi approcci legacy, ispezionare il traffico e i file cifrati risulta un'operazione proibitiva in termini di costi, il che consente agli aggressori che sfruttano questi canali di muoversi lateralmente per infettare altri sistemi.

Interrompere i ransomware in ogni fase del ciclo di vita degli attacchi

Zero Trust Exchange™ di Zscaler rende app e utenti invisibili, impedendo così agli aggressori di individuarli, sfruttarli o infettarli e consentendo l'accesso solo agli utenti o ai dispositivi autorizzati. Effettua l'ispezione inline di tutto il traffico in entrata e in uscita, cifrato o meno, e fa sì che gli utenti e i dispositivi autenticati si colleghino direttamente alle applicazioni di cui hanno bisogno, e mai alla rete. In questo modo, anche se un utente malintenzionato riesce a entrare, non può spostarsi lateralmente per rubare o cifrare i dati.

La difesa dai ransomware secondo ThreatLabz

Zscaler ThreatLabz, il nostro team di ricerca composto da più di 150 membri, protegge i clienti di Zscaler attraverso oltre 250.000 aggiornamenti di sicurezza ogni giorno, il monitoraggio avanzato degli IoC e delle minacce associate a stati nazionali, l'analisi di 300 miliardi di transazioni al giorno, report approfonditi e condivisione dell'intelligence di settore.

In che modo Zero Trust Exchange eccelle nella protezione dai ransomware

Baker & Baker potenzia la security aziendale di quasi il 90%

La sostituzione dei firewall e delle VPN ha ridotto drasticamente le minacce ransomware, migliorato le prestazioni delle applicazioni e la produttività dei dipendenti, mitigato i rischi e consentito un risparmio sui costi del 70%.

L'attenzione di Hydro verso la prevenzione dei ransomware

"Prima di implementare Zscaler, registravamo in media circa 10 incidenti ransomware al mese [...]. Nelle settimane e nei mesi immediatamente successivi alla distribuzione, questi eventi si sono completamente azzerati".

Mercury Financial migliora la sicurezza e l'efficienza

Da quando ha distribuito Zscaler, Mercury Financial è riuscita ad azzerare completamente i periodi di inattività dovuti a malware o ransomware.

Calcolatore del rischio di ransomware

Visualizza il costo medio di una violazione in base al tuo settore e alle dimensioni della tua azienda e scopri quanto potresti ridurre i costi adottando la soluzione per la protezione dai ransomware di Zscaler.

Casi d'uso

Le innovazioni dei ransomware e come difendersi

Hydro Aluminum potenzia la prevenzione dai ransomware grazie a Zero Trust Exchange di Zscaler

Esplora la catena di attacco dei ransomware avanzati con il CISO di Zscaler Deepen Desai

Rivoluzionare la difesa dai ransomware con lo zero trust

Ulteriori letture sui ransomware

Come interrompere un attacco ransomware

Scopri le quattro fasi di un attacco ransomware e come Zscaler è in grado di prevenire gli attacchi in ogni fase.

Prenota una dimostrazione personalizzata.

Scopri l'esposizione alle minacce della tua azienda e in che modo la piattaforma Zscaler Zero Trust Exchange è in grado di trasformare in modo sicuro e veloce il tuo modo di fare business.