I 7 elementi di un'architettura zero trust di grande successo

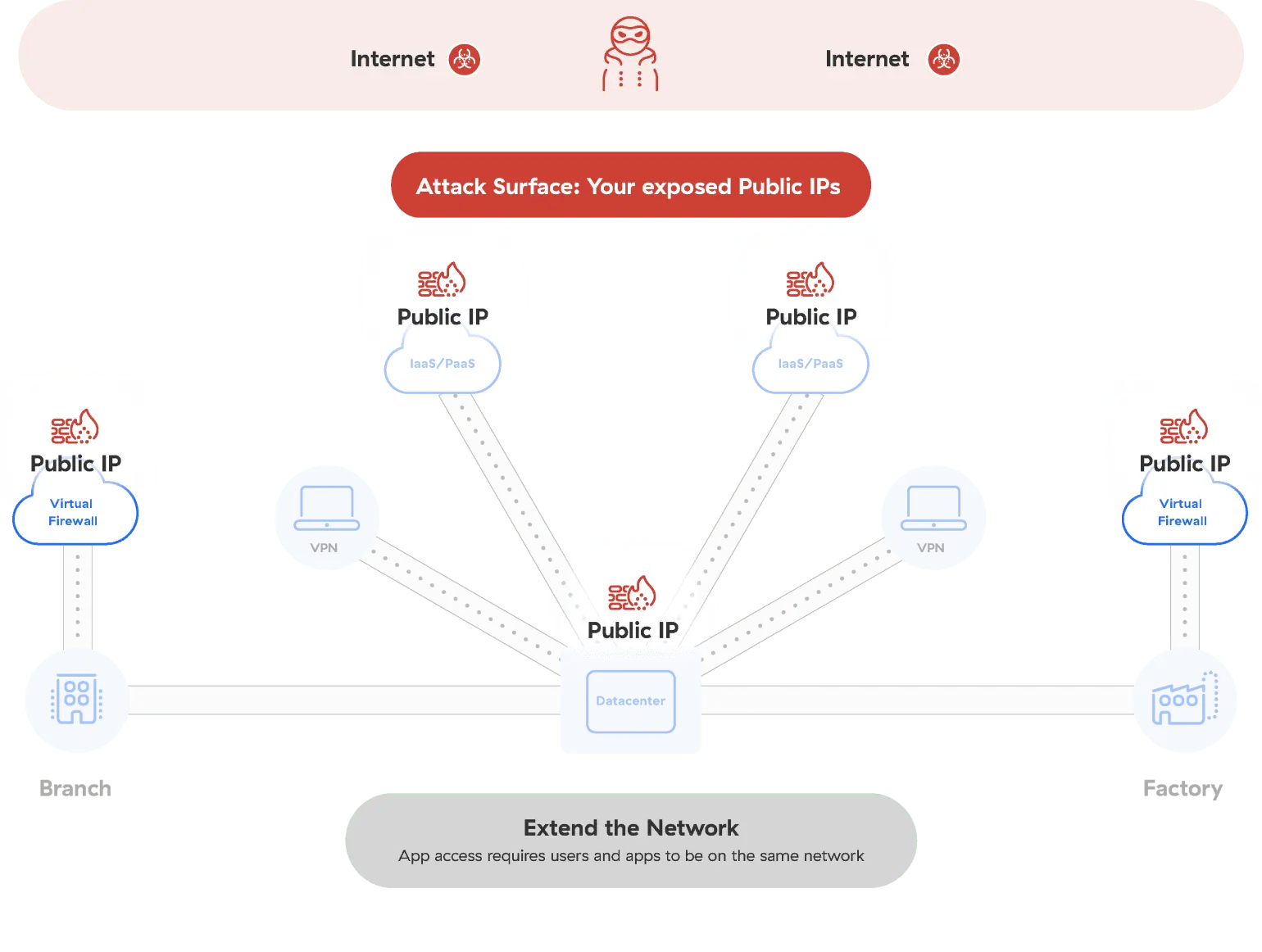

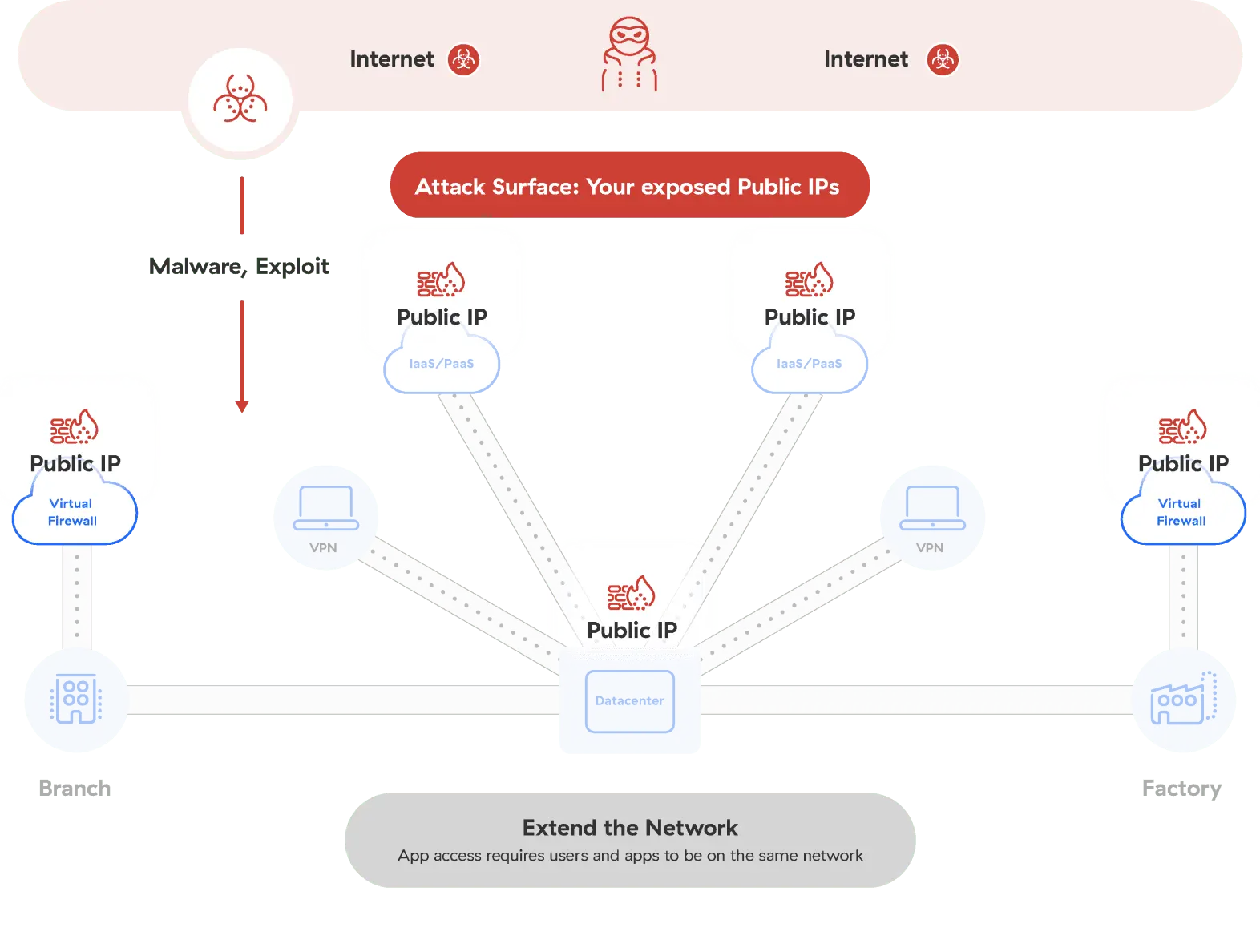

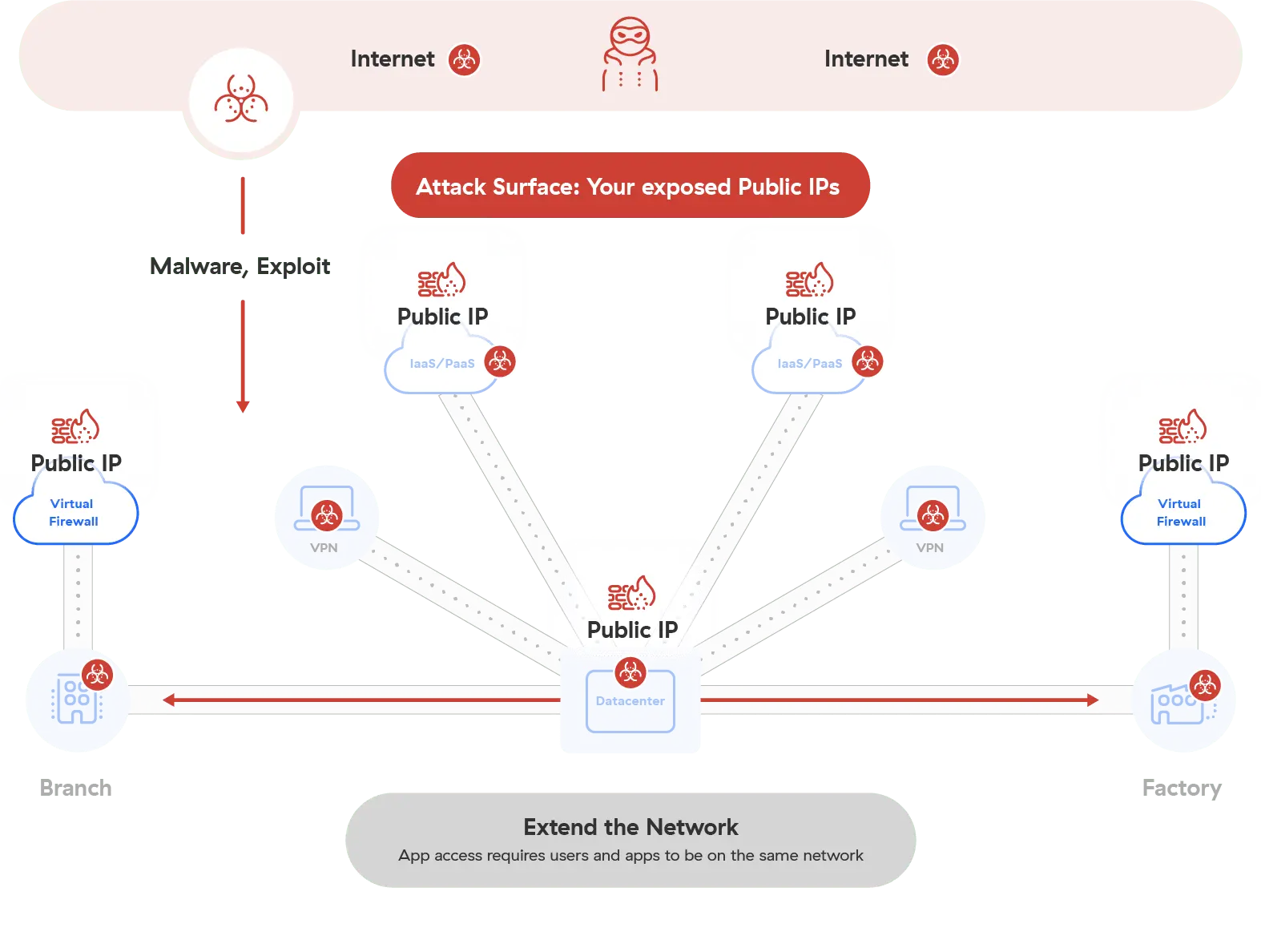

Le architetture legacy lasciano l'azienda vulnerabile agli attacchi

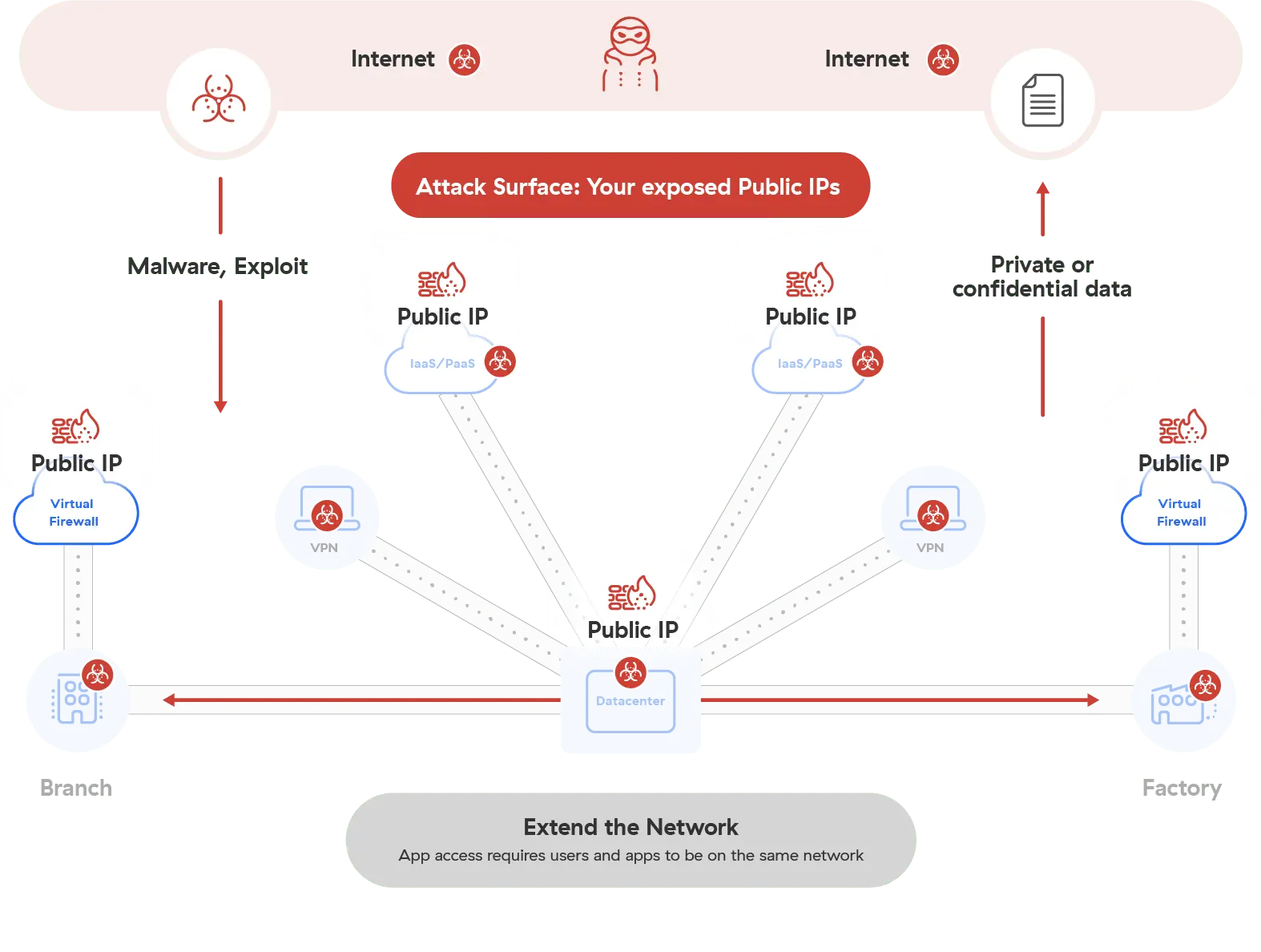

Con le applicazioni che si spostano sul cloud e gli utenti che lavorano da qualsiasi luogo, gli approcci tradizionali alla rete e alla sicurezza, come le VPN e i firewall, diventano sempre più inefficaci. Questi approcci richiedono che gli utenti si connettano alla rete, aprendo così le porte agli aggressori e consentendo loro di compromettere i dati sensibili e infliggere danni sostanziali al business.

Una sicurezza completa per favorire la trasformazione digitale

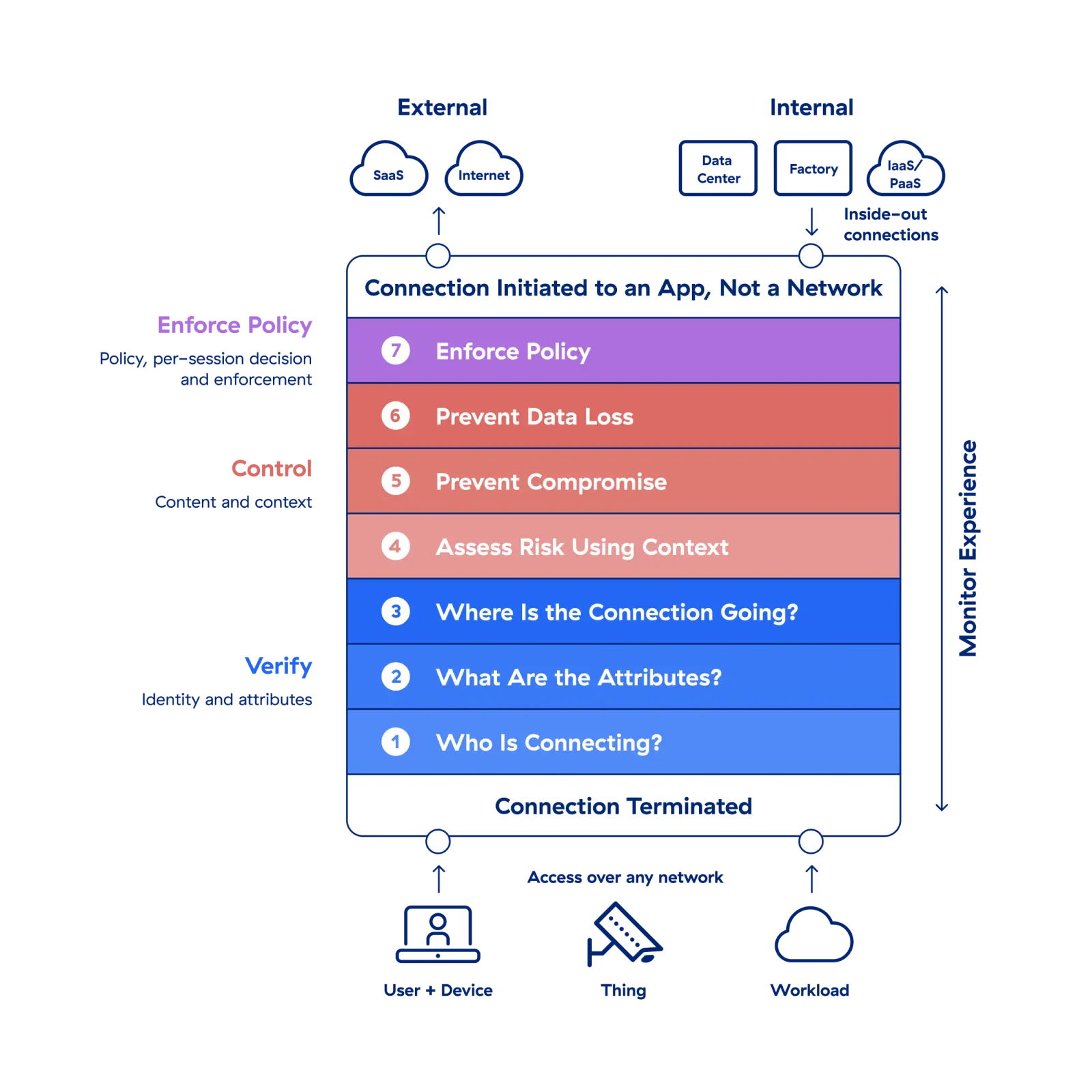

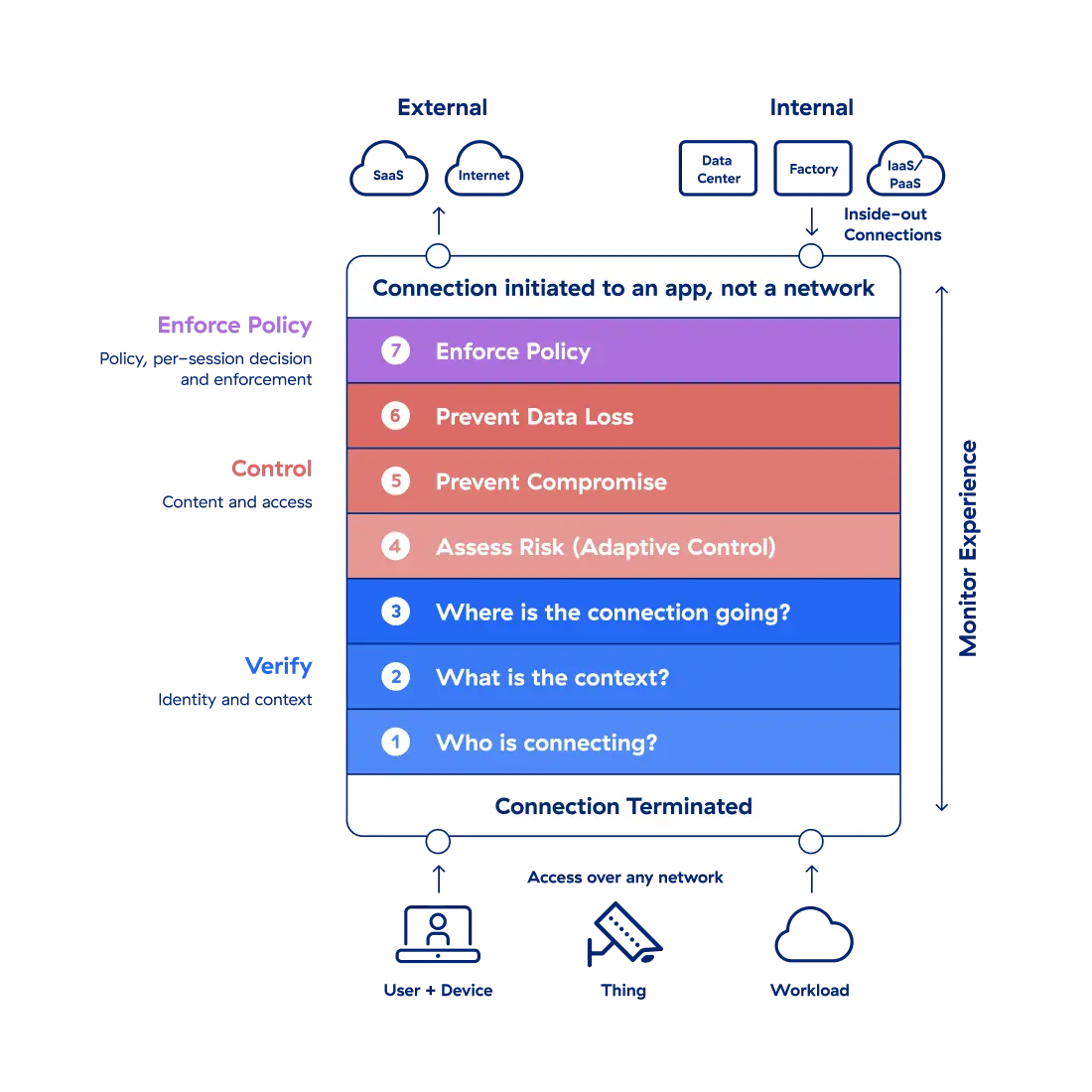

Per avere successo nel mondo del lavoro ibrido di oggi, i team responsabili di IT e sicurezza devono rivoluzionare completamente la rete e la sicurezza. Ed è qui che entra in gioco un'architettura zero trust. Lo zero trust è un approccio olistico alla sicurezza basato sull'accesso a privilegi minimi e sul concetto che utenti e applicazioni non debbano mai essere ritenuti automaticamente attendibili. Presuppone che tutte le connessioni siano potenzialmente ostili, e concede l'accesso solo dopo aver verificato l'identità e il contesto e aver applicato le verifiche delle policy.

Zscaler offre lo zero trust attraverso Zero Trust Exchange, una piattaforma integrata e nativa del cloud che connette in modo sicuro utenti, carichi di lavoro e dispositivi alle applicazioni, senza connessioni alla rete. Questo approccio esclusivo elimina la superficie di attacco, previene il movimento laterale delle minacce e protegge dalle compromissioni e dalla perdita dei dati.

Guarda un'architettura zero trust in azione

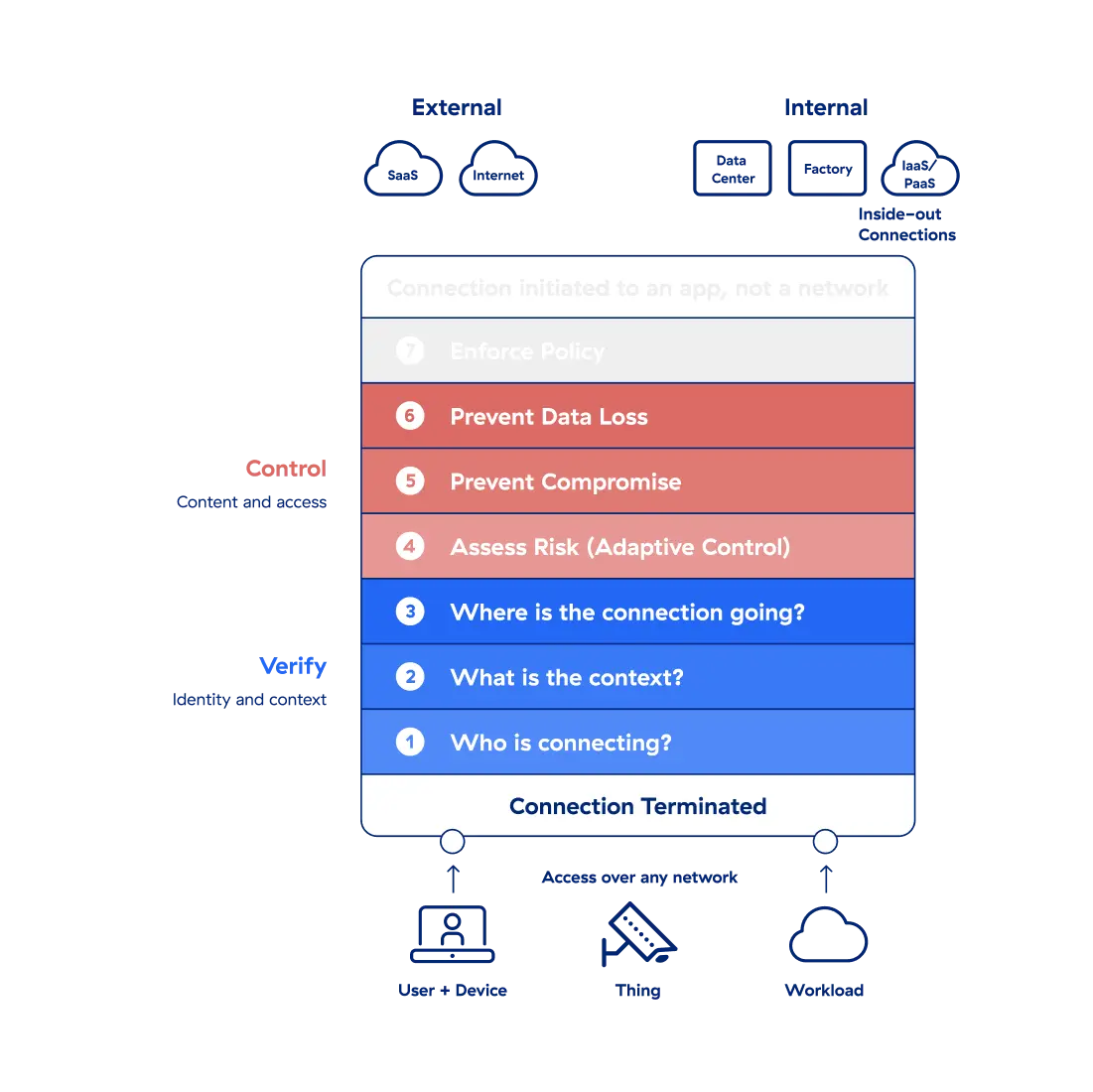

Verificare identità e attributi

Controllare contenuto e contesto

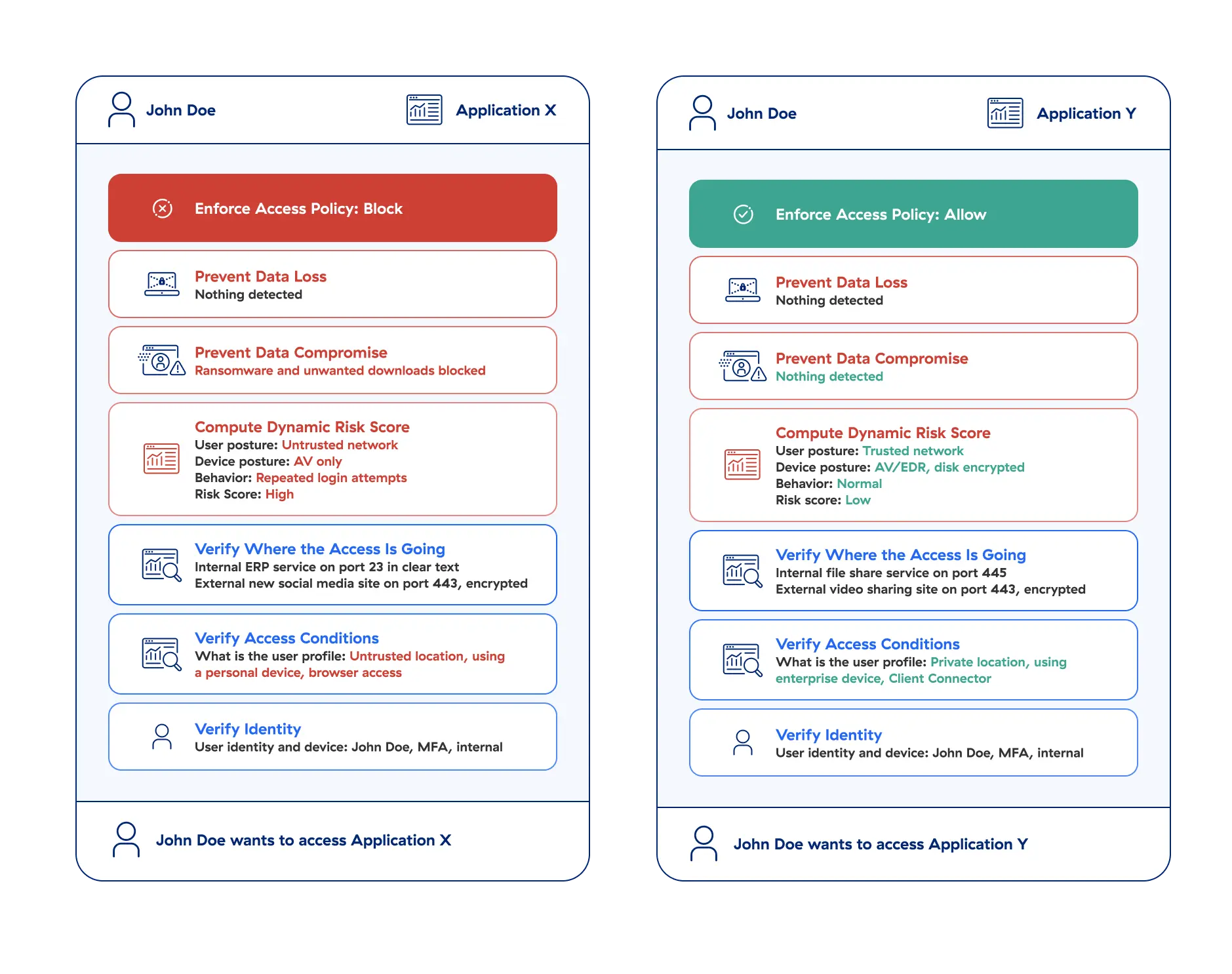

Applicazione delle policy: decisione e applicazione definite per sessione

Guarda Zero Trust Exchange in azione

Segui questi due utenti esemplificativi nel loro viaggio attraverso la procedura zero trust per ottenere l'accesso alle applicazioni, e scopri come questi sette elementi vengono applicati da Zscaler Zero Trust Exchange.