Il nostro uso sempre più radicato ed esteso della tecnologia, in praticamente ogni aspetto della nostra vita, richiede urgentemente soluzioni per la sicurezza, in grado di proteggere le reti e i dati. Sebbene alcune aziende stiano tenendo il passo, molte stanno lavorando per aggiornare le proprie infrastrutture e potrebbero tralasciare alcuni aspetti chiave della sicurezza informatica. L'ultima serie di attacchi ransomware, sferrati alle grandi imprese multimilionarie e alle agenzie pubbliche, suggerisce che nessuno è immune.

E questo non è il momento giusto per commettere errori. Solo nel 2020, le violazioni dei dati dovute agli attacchi ransomware corrispondevano a una somma media di 4,4 milioni di dollari. Questo importo non considera l'impatto dei ransomware, dei malware distruttivi o degli accessi e delle identità compromesse. Le aziende stanno lottando per proteggersi dagli attacchi di hacker esperti e tattici, il che sta generando un investimento crescente in termini di consulenza e nelle soluzioni di sicurezza informatica. Si prevede che questo mercato raggiungerà i 418 miliardi di dollari entro il 2028. L'aumento della spesa per la sicurezza informatica è una reazione all'aumento degli attacchi informatici. Nell'ultimo anno, il 43% delle aziende è stato colpito, e i dati non sono l'unico obiettivo nel mirino.

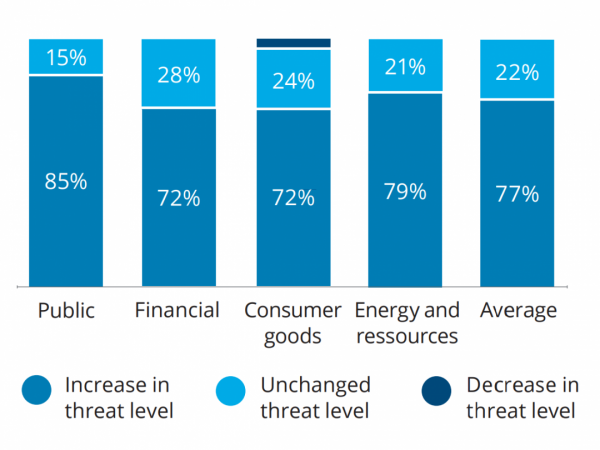

Come si è sviluppata la minaccia informatica contro le organizzazioni?

Indagine informatica di Deloitte 2020: grafico della leadership sulla sicurezza informatica

Che cos'è veramente a rischio con la sicurezza informatica?

La minaccia della corruzione dei dati e delle infrazioni alla privacy cresce di giorno in giorno. La maggiore dipendenza dal lavoro da remoto e ibrido ha accelerato i danni causati dai deficit di sicurezza che venivano gia‘ precedentemente sfruttati sui sistemi cloud e sulle reti aperte, e la posta in gioco è molto alta, qualora le aziende che implementano reti 5G o sfruttano l'approccio dell'Internet of Things (IoT) soccombano a un attacco informatico.

Ma non per questo le aziende dovrebbero ostacolare i progressi, e cioe‘ per dei timori correlati alla sicurezza. Quasi l'80% delle aziende sta implementando nuove innovazioni tecnologiche, senza però disporre dei mezzi per renderle sicure, e in tali circostanze una violazione del sistema porterebbe a ledere la fiducia dei clienti e delle parti interessate. Il risultato è quasi sempre lo stesso: le operazioni aziendali vengono interrotte, i dati vengono persi o rubati e il business intaccato.

Chi è veramente responsabile delle infrazioni alla sicurezza informatica?

Sono passati i tempi in cui i problemi tecnici ricadevano sul team IT. La tecnologia si configura ormai come il nucleo della maggior parte delle imprese moderne e questa dipendenza sta diventando sempre più pronunciata con il passare del tempo.

Sebbene siano necessari team IT competenti, per implementare, monitorare e gestire questi sistemi, la responsabilità dell'acquisizione e dell'efficacia ricade in gran parte sulla dirigenza, anche nel caso di società a quota pubblica supervisionate da un consiglio di amministrazione.

Infatti, come è avvenuto con Target ed Equifax, la leadership ha dovuto assumersi la responsabilità delle violazioni dei dati e relative ripercussioni. L’accordo legale di Target ha richiesto l'implementazione di un programma di sicurezza, una valutazione indipendente della sicurezza e la responsabilità della dirigenza per il futuro.

Sebbene la Business Judgement Rule fornisca protezioni complete, i tribunali hanno stabilito la responsabilità come personale, in quanto le misure di sicurezza devono essere adeguate, i membri del consiglio di amministrazione o gli amministratori devono intraprendere azioni eque e assumersi la responsabilità della prevenzione delle situazioni comunemente ritenute prevedibili.

In piu‘ le sanzioni possono essere onerose e gravose. Oltre alla perdita dei dati e all'ingente onere per l'azienda, il contenzioso e la gestione del cambiamento possono rivelarsi costosi e dispendiosi in termini di tempo. Infine, anche le autorità di regolamentazione della sicurezza informatica, come l'Office of the Comptroller on Currency, possono imporre sanzioni molto salate in caso infrazioni.

Come affrontare la governance della sicurezza informatica

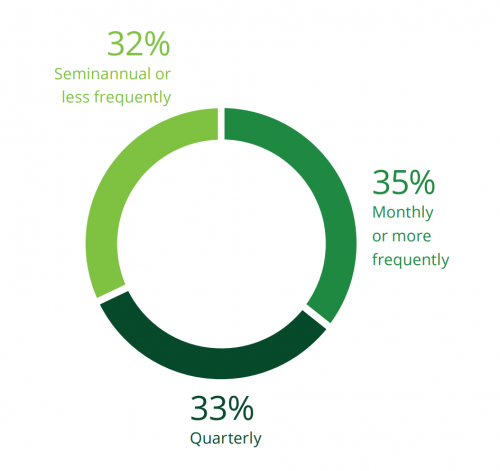

Con la gestione del rischio che passa dai dirigenti ai team di implementazione, rimanere informati e proattivi è fondamentale. Ma in che modo un consiglio di amministrazione, che molto probabilmente non è composto da esperti di sicurezza informatica, può affrontare il tema della mitigazione del rischio connesso al pericolo della criminalità informatica con azioni di leadership? In un'indagine condotta sulle imprese, solo poco più di un terzo degli intervistati ha asserito di valutare i problemi di sicurezza almeno mensilmente.

Quante volte la sicurezza informatica è tra i principali argomenti all'ordine del giorno nell'agenda dei Leaders?

Indagine informatica di Deloitte 2020: grafico della leadership sulla sicurezza informatica

Dimostrarsi diligentemente proattivi è un ottimo punto di partenza, cosi‘ come far leva sugli esperti e sulle soluzioni tecnologiche (abbastanza ironicamente) per colmare le lacune nella conoscenza. PwC suggerisce che i consigli di amministrazione esplorino i vantaggi del NIST CSF per promuovere comunicazioni e processi efficaci tra tutte le parti interessate.

In questa sede, esploreremo alcune delle strategie con cui i membri del consiglio di amministrazione possono ricercare e ottenere una migliore governance sulla sicurezza informatica per le proprie organizzazioni. La chiave consiste nell'affrontare questo aspetto come gran parte delle altre aree tematiche su cui i dirigenti potrebbero non essere competenti. L'istruzione, l'informazione e la diffusione della conoscenza possono porre efficace rimedio a sforzi precedentemente inadeguati, negligenti e persino poco brillanti.

Pensare in grande

Non si può sapere nulla di ciò che non si conosce. Un consiglio di amministrazione dovrebbe iniziare esaminando i rapporti dei leader IT e delle parti interessate all’interno dell'organizzazione, coinvolgere gli esperti e chiedere una valutazione completa delle lacune note e dei cambiamenti in evoluzione nel proprio set tecnologico.

Potrebbe essere necessario progettare o implementare ulteriori rapporti, per garantire che la comprensione per la dirigenza sia esaustiva, in termini di dati e su base fattuale. Da lì, è possibile utilizzare tali informazioni per acquisire una conoscenza più approfondita delle sfide, dei risultati e delle azioni consigliate per migliorare le politiche nell'ambito della sicurezza informatica del futuro.

Assegnazione della responsabilità di supervisione della sicurezza

A qualcuno del consiglio di amministrazione (un singolo membro o un comitato) dovrebbe essere assegnata la responsabilità di apprendere i dettagli sullo stato e sulle esigenze di sicurezza dell'azienda. Questi soggetti possono fornire aggiornamenti continui e presentare le questioni più rilevanti al consiglio completo per effettuare valutazioni e votazioni.

I membri del comitato non devono essere esperti, ma possono diventare loro stessi degli specialisti. Possono contare su specialisti interni, consulenti di terze parti, fornitori e soluzioni tecnologiche per pianificare in anticipo e comprendere meglio la situazione.

Sfruttare le misure oggettive

La valutazione del rischio è un processo continuo, con nuove vulnerabilità che emergono quotidianamente. Il coinvolgimento di terze parti, per identificare le lacune di conformità rispetto alla sicurezza, attraverso metodi come il test di penetrazione, può fornire informazioni molto utili. I consulenti per la sicurezza e le applicazioni software di supporto possono fornire una panoramica dettagliata dei potenziali rischi per la rete.

Adottare una mentalità zero trust

Come suggerisce il nome, il modello zero trust, ossia "zero attendibilità", presuppone che qualsiasi tentativo di ingresso, uscita o spostamento all'interno di una rete non possa essere considerato attendibile e debba essere verificato o bloccato da un sistema di controllo. Ciò può offrire alle aziende un vantaggio significativo, dato il patchwork di soluzioni on-premise e cloud, applicazioni proprietarie e di terze parti, reti chiuse e accesso condiviso.

Se a questo mix si aggiungono anche il lavoro da remoto e l'innumerevole quantitativo di dispositivi diversi, l'idea di considerare tutto come non attendibile può diventare improvvisamente la strategia più sicura. Grazie a questo approccio, le aziende possono colmare le lacune esistenti nella propria infrastruttura e ridurre i rischi a lungo termine; inoltre – seguendo questa tendenza - i membri del consiglio sono in grado di apprendere molto di piu‘.

Creare una cultura fondata sulla trasparenza

Sebbene non si è inclini a condividere i dettagli su eventuali lacune presenti nei propri protocolli di sicurezza informatica, la trasparenza può comunque offrire dei vantaggi. In caso di violazione, è bene informare in toto le parti interessate e i clienti, i quali acquisiranno maggiore fiducia nei confronti del consiglio, ritenendo che lo stesso stia agendo al meglio per risolvere i problemi, proteggere i dati e assumersi la responsabilità di qualsiasi fallimento.

Il futuro è in continua evoluzione

La cosa fondamentale per il consiglio di amministrazione è comprendere che la sicurezza informatica è una disciplina dinamica, che richiede monitoraggio e innovazione su base continuativa. Gettare delle fondamenta per ridurre i rischi è essenziale, ma lo è anche la conoscenza che il rischio continuerà comunque a essere presente.

Le aziende devono inoltre valutare le proprie polizze assicurative esistenti, per verificare che coprano adeguatamente il valore delle attività in caso di violazioni, e valutare se un'assicurazione specifica per l'ambito informatico possa aiutare a mitigare ulteriormente i rischi. Tuttavia, indipendentemente dalla portata della polizza assicurativa, la leadership deve essere comunque coinvolta e informata sulla sicurezza informatica aziendale e preparare policies e procedure in caso di violazione, con un occhio di riguardo alle responsabilità.

Esclusione di responsabilità: questo articolo è stato creato da Zscaler a puro scopo informativo e non va considerato sostitutivo di una consulenza legale. Consigliamo di confrontarsi con il proprio consulente legale, per verificare in che modo i contenuti del presente documento possano essere applicati specificamente alla propria organizzazione, considerando gli obblighi univoci previsti dalla legge e dai regolamenti vigenti. ZSCALER NON FORNISCE GARANZIE, ESPLICITE, IMPLICITE O LEGALI, PER QUANTO CONCERNE LE INFORMAZIONI CONTENUTE NEL PRESENTE DOCUMENTO CHE VIENE FORNITO "COSÌ COM'È". Le informazioni e le considerazioni espresse nel presente documento, inclusi URL e altri riferimenti a siti Web Internet, possono cambiare senza preavviso.

Autore: Les Ottolenghi, ex EVP e CIO